Uwaga na nowe zagrożenia w sieci!

W internecie pojawiają się kolejne wersje złośliwego oprogramowania, które - zainstalowane na komputerze użytkownika logującego się do Inteligo - może zostać wykorzystane przez przestępców do realizacji nieuprawnionych transakcji z rachunków klientów banku.

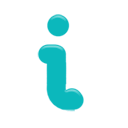

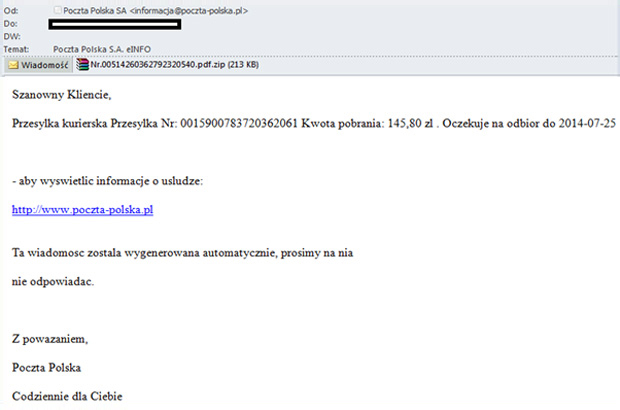

Do zainfekowania urządzeń, z których użytkownicy łączą się z internetem, dochodzi najczęściej w wyniku otwierania załączników do fałszywych e-maili, w których hakerzy podszywają się pod firmy świadczące usługi telekomunikacyjne i inne, np. T-Mobile, Pocztę Polską, Orange, i informują o konieczności dokonania rzekomej płatności, tytułem zapłaty za fakturę za telefon lub za oczekującą przesyłkę kurierską. Wykorzystując zaufanie odbiorcy wiadomości do znanej powszechnie firmy i jego zaniepokojenie wynikające z konieczności uregulowania opłaty, przestępcy skłaniają klienta do otwarcia załącznika do wiadomości, zawierającego rzekomo szczegóły zaległej płatności.

W rzeczywistości jednak otwarcie załącznika infekuje komputer, na którym załącznik jest otwierany, groźnym wirusem, umożliwiającym kradzież poufnych danych klienta (danych do logowania do serwisu www), a przede wszystkim pojawianiem się podczas logowania do bankowości elektronicznej komunikatów wystawianych przez przestępców.

W efekcie klient może ulec prośbom o podanie kodów z karty kodów jednorazowych, kodu SMS lub kodu z tokena, nieświadomie autoryzując w ten sposób przestępczy przelew z własnego rachunku. W taki sam sposób działają załączniki do fałszywych e-maili, informujących o rzekomym niedostarczeniu wiadomości e-mail do adresata.

Przykładowe wiadomości e-mail wysłane przez przestępców w celu infekowania komputerów użytkowników:

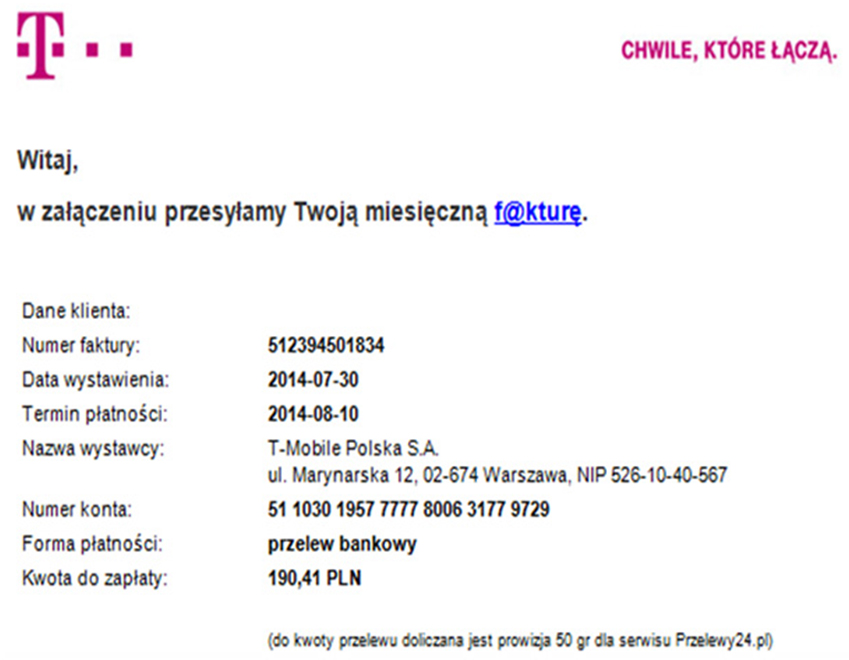

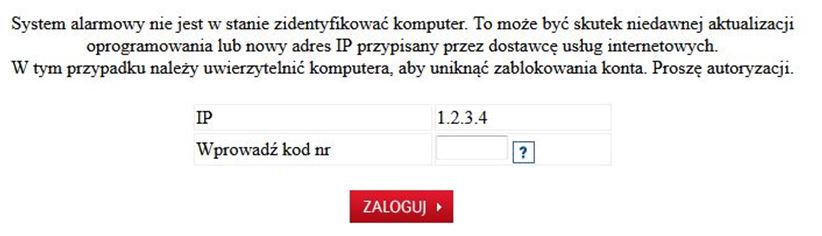

W przypadku korzystania z serwisu Inteligo z zainfekowanego wirusem komputera, bezpośrednio po zalogowaniu, tj. po wprowadzeniu numeru klienta lub przyjaznego loginu i hasła dostępu, użytkownik może zostać poproszony o podanie kodu jednorazowego z narzędzia autoryzacyjnego, mimo że w danym momencie nie zleca on żadnej dyspozycji ze swojego konta (warto zwrócić uwagę na to, że komunikaty te często zawierają łatwo zauważalne błędy językowe, są napisane „łamaną” polszczyzną):

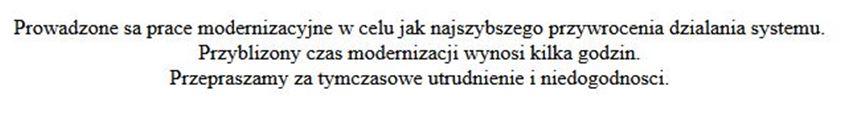

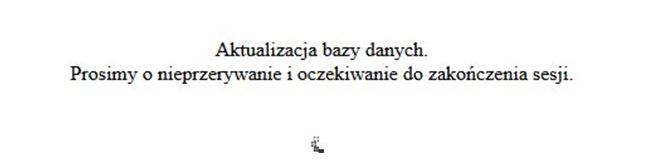

Po wpisaniu kodu strona www chwilowo „zawiesza się” i klient widzi komunikat informujący np. o trwających pracach modernizacyjnych, weryfikacji/aktualizacji danych, itp.:

W tym czasie wprowadzone przez posiadacza rachunku dane mogą zostać wykorzystane przez przestępców do wykonania przelewu z konta na wybrany przez siebie rachunek.

Inny rodzaj złośliwego oprogramowania, jakim może zostać zainfekowany komputer użytkownika, umożliwia cyberprzestępcom podmianę danych przelewu zlecanego przez posiadacza konta (numeru rachunku odbiorcy, kwoty, nazwy odbiorcy, adresu odbiorcy, tytułu) na inne – przestępcze, w sposób niewidoczny dla klienta. Dlatego bardzo ważne jest, aby – zlecając przelew z rachunku - przed wprowadzeniem kodu autoryzacyjnego uważnie przeczytać treść SMSa autoryzacyjnego, i upewnić się, że numer rachunku odbiorcy i kwota przelewu widoczne w SMS-ie są poprawne i zgodne ze zleceniem klienta.

Uważaj na dodatek do przeglądarki Firefox - zawiera złośliwe oprogramowanie

W ostatnim czasie zostało zidentyfikowane nowe zagrożenie atakujące użytkowników bankowości elektronicznej. Złośliwe oprogramowanie działa w formie dodatku do przeglądarki internetowej Firefox, podmienia numery kont w trakcie wykonywania transakcji, jednocześnie dbając o to, aby użytkownik niczego nie zauważył. Pamiętaj! Dokładnie sprawdź numer rachunku odbiorcy przelewu z numerem przesłanym w smsie z kodem jednorazowym do autoryzowania transakcji.

Do infekcji dochodzi w trakcie pobierania poprzez serwisy wymiany plików lub sieci P2P, zawirusowany instalator do jednego z popularnych programów – Winamp, Corel PaintShop lub PowerIso. Mogą to być również pliki sterowników lub piracka wersja gry Minecraft. Podczas tych czynności automatycznie instalowany jest dodatek do przeglądarki Firefox, którego zadaniem jest pobieranie i podmiana numeru konta w momencie wykonywania przelewu przez klienta. Dodatek nie dopuszcza do tego, aby na ekranie pojawił się inny numer niż ten zdefiniowany przez użytkownika.

Dodatek nie jest wykrywany przez żaden z programów antywirusowych. Aby ustrzec się oszustwa zaleca się aktualizację przeglądarki Firefox do wersji co najmniej 43, ponieważ wszystkie dodatki nie posiadające podpisu firmy Mozilla są automatycznie blokowane.

Pełna treść artkułu dostępna pod adresem: http://www.cert.pl/news/11005/langswitch_lang/pl

Mając na uwadze powyższe, pamiętaj, że aby uczynić korzystanie z sieci jak najbardziej bezpiecznym, należy przestrzegać kilku ważnych zasad:

- Korzystaj tylko ze stacji roboczej wyposażonej w program antywirusowy, przeprowadzaj częste aktualizacje tego oprogramowania i systematycznie skanuj nim komputer.

- Nigdy nie wyłączaj programu antywirusowego podczas pracy w Internecie.

- Nie instaluj na komputerze nieznanego oprogramowania.

Przypominamy, że Bank nigdy nie prosi o podanie:

- kodu jednorazowego podczas logowania do serwisu transakcyjnego, ani bezpośrednio po zalogowaniu do niego

- kilku kodów jednorazowych jednocześnie (wyjątkiem jest tylko konieczność użycia dwóch kodów podczas aktywacji lub zmiany nowego narzędzia autoryzacji).

Pamiętaj!

- Jeżeli podczas logowania do serwisu zauważysz nietypowe komunikaty lub prośby o podanie kodów autoryzacyjnych, danych osobowych bądź innych poufnych, natychmiast zgłoś ten fakt do Banku.

- Kody jednorazowe służą wyłącznie do autoryzacji zleconej w serwisie dyspozycji (np. zlecenia przelewu, założenia lokaty, spłaty kredytu, zmiany danych korespondencyjnych, definiowania płatności lub zleceń stałych, płatności za zakupy w Internecie, itp.).

- Jeżeli do autoryzacji operacji używasz kodów SMS, przed potwierdzeniem transakcji zlecanej w serwisie internetowym przeczytaj uważnie treść otrzymanego SMS-a, aby upewnić się, że dotyczy on właściwej operacji, a numer rachunku odbiorcy oraz kwota transakcji są zgodne z złożonym przez Ciebie zleceniem. W SMS-ie z kodem autoryzacyjnym znajduje się informacja o tym, że kod został wygenerowany i wysłany w celu zatwierdzenia konkretnej dyspozycji przelewu na podany w wiadomości SMS numer rachunku i kwotę. Otrzymanie takiego SMS-a w przypadku, gdy nie zlecałeś żadnego przelewu, powinno wzbudzić Twój niepokój. Jeżeli zostałeś poproszony o podanie kodu z narzędzia autoryzacyjnego mimo, że nie zlecałeś żadnej dyspozycji, nie wprowadzaj żądanych danych i niezwłocznie skontaktuj się z Bankiem.

Jeśli podczas korzystania z serwisu internetowego cokolwiek wzbudzi Twoje wątpliwości lub niepokój, skontaktuj się niezwłocznie z Infolinią Inteligo pod numerami telefonów:

801 121 121 lub +48 81 535 67 89

Zachęcamy również do śledzenia komunikatów dotyczących zasad bezpiecznego korzystania z bankowości elektronicznej, publikowanych przez Związek Banków Polskich na stronie internetowej www.zbp.pl.

Uważaj na nowe zagrożenie w sieci – smishing

Smishing to odmiana phishingu, polega na okradaniu kont bankowych z wykorzystaniem spreparowanej wiadomości sms. Podobnie jak w przypadku phishingu, do użytkownika wysłana zostaje wiadomość sms, namawiająca do podjęcia określonych działań, rzekomo związanych z bezpieczeństwem konta – np.: pod pretekstem konieczności anulowania nie zlecanego przez klienta przelewu.

W wiadomości sms użytkownik jest zazwyczaj proszony o kontakt na wskazany numer telefonu lub skorzystanie z linku zawartego w wiadomości. Telefon często jest odbierany przez automatyczny serwis telefoniczny. Użytkownik jest proszony o podanie poufnych danych, np.: danych osobowych, do logowania i autoryzacji transakcji lub danych karty płatniczej.

W przypadku otrzymania podejrzanej wiadomości sms - nie korzystaj z żadnego linku ani nie dzwoń na wskazany w niej numer telefonu.

Pod żadnym pozorem nie ujawniaj również poufnych danych umożliwiających dostęp do Twojego konta.

Skorzystanie z linku zawartego w wiadomości, może skutkować zainfekowaniem telefonu złośliwym oprogramowaniem.

W ostatnim czasie zidentyfikowano nowy rodzaj złośliwego oprogramowania. Celem ataku są użytkownicy telefonów komórkowych z systemem android. Atak rozpoczyna się od zainfekowania komputera użytkownika. Dzięki znanej metodzie modyfikacji strony (kod JavaScript), ofiara, poprzez witrynę logowania banku, otrzymuje rzekome powiadomienie, w którym następuje prośba o podanie modelu a także numeru telefonu. Pod pozorem zwiększenia bezpieczeństwa bankowości internetowej, na telefonie instalowana jest aplikacja imitująca znany skaner antymalware - Trusteer Rapport.

Aplikacja ma zadanie przejęcie pełnej kontroli nad telefonem użytkownika. W procesie instalacji prosi o dostęp do:

- czytania/pisania/wysyłania/otrzymywania wiadomości SMS

- czytania listy kontaktów

- blokowania ekranu

- wykonywania/przekierowywania połączeń

- czytania logów telefonu

- czytania danych z karty SD oraz pamięci telefonu

- przechwytywania informacji o obecnie uruchomionych aplikacjach

- zabijania działających procesów.

Istotne jest to, że wirus ten posiada mechanizm obrony przed próbą odinstalowania. Jego usunięcie możliwe jest poprzez reset fabryczny telefonu lub odpowiedni wiersz poleceń po połączeniu telefonu z komputerem.

Uważaj na nowe złośliwe oprogramowanie na smartfony z systemem operacyjnym Android

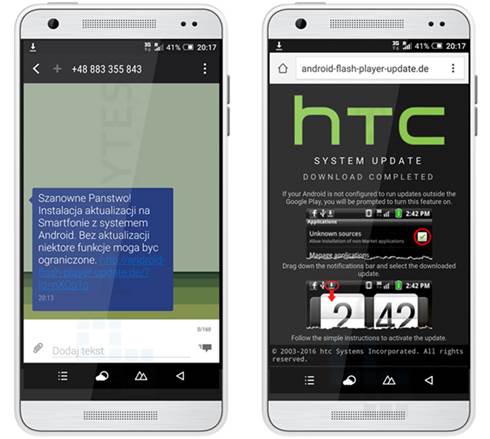

W ślad za Radą Bankowości Elektronicznej Związku Banków Polskich, ostrzegamy przed nasilającymi się atakami na użytkowników smartfonów z systemem Android. W ostatnim okresie odnotowano nowe kampanie rozsyłania wiadomości SMS, mających na celu infekcję smartfona złośliwym oprogramowaniem.

Osoba, która odbierze SMSa i kliknie na link, w rzeczywistości instaluje za swoim telefonie złośliwe oprogramowanie. Po kliknięciu na link przesłany w wiadomości SMS, otwierana jest strona prezentująca instrukcję instalacji oprogramowania, w szczególności wykonania w telefonie zmiany opcji umożliwiającej instalację z niezaufanych źródeł (w celu wzbudzenia większego zaufania i uwiarygodnienia oprogramowania, cyberprzestępcy prezentują również producenta smartfona i wyświetlają odpowiednie logo).

Zadaniem trojana zainstalowanego w systemie Android jest jego uaktywnienie w momencie korzystania przez użytkownika telefonu z aplikacji bankowości mobilnej i wygenerowanie specjalnego okna z prośbą o podanie loginu i hasła. Złośliwe oprogramowanie oprócz pozyskiwania danych posiada również funkcjonalność:

- odczytywania i wysyłania wiadomości SMS – w tym bankowych kodów autoryzacyjnych SMS,

- wyłudzania numerów kart płatniczych poprzez generowanie specjalnych komunikatów proszących o podanie wrażliwych informacji,

- wykradania danych personalnych, w tym zdjęć dokumentów tożsamości, jak również zdjęcia użytkownika wraz z dokumentem tożsamości trzymanym przy twarzy.

Prawdopodobnie dane mogą być wykorzystywane do otwierania różnego rodzaju dostępów do serwisów z wykorzystaniem skradzionej tożsamości.

Przestrzegamy przed pobieraniem i uruchamianiem aplikacji pochodzących z niezaufanego źródła oraz podejmowaniem wszelkich działań, do jakich użytkownicy telefonów mogą być nakłaniani w treści SMSów pochodzących od nieznanych nadawców, np. klikaniem w linki zawarte w wiadomościach SMS: otwarcie odnośnika prowadzącego do niebezpiecznej treści może skutkować zainfekowaniem smartfona i w konsekwencji utratą kontroli nad nim.

Zasady bezpiecznego korzystania z sieci – praktyczne wskazówki