Uwaga na nowe zagrożenia w sieci!

W internecie pojawiają się kolejne wersje złośliwego oprogramowania, które - zainstalowane na komputerze użytkownika logującego się do Inteligo - może zostać wykorzystane przez przestępców do realizacji nieuprawnionych transakcji z rachunków klientów Banku.

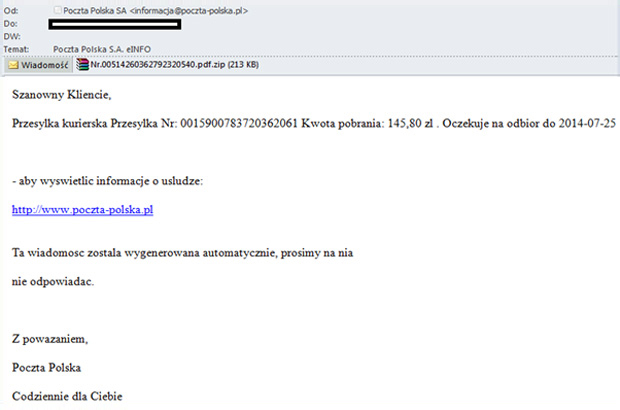

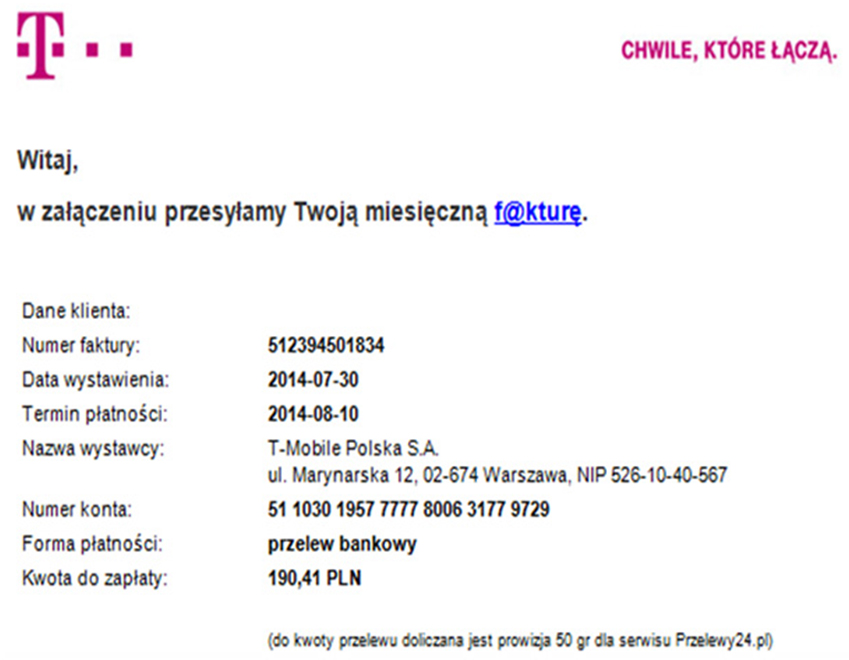

Do zainfekowania urządzeń, z których użytkownicy łączą się z internetem, dochodzi najczęściej w wyniku otwierania załączników do fałszywych e-maili, w których hakerzy podszywają się pod firmy świadczące usługi telekomunikacyjne i inne, i informują o konieczności dokonania rzekomej płatności, np. tytułem zapłaty za fakturę za telefon lub za oczekującą przesyłkę kurierską. Wykorzystując zaufanie odbiorcy wiadomości do znanej powszechnie firmy i jego zaniepokojenie wynikające z konieczności uregulowania opłaty, przestępcy skłaniają klienta do otwarcia załącznika do wiadomości, zawierającego rzekomo szczegóły zaległej płatności.

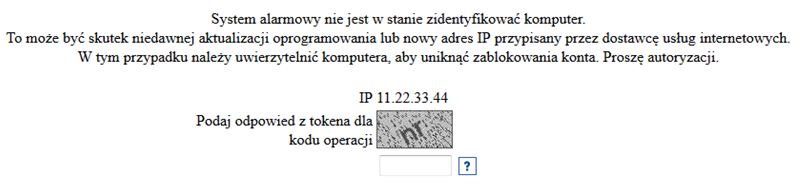

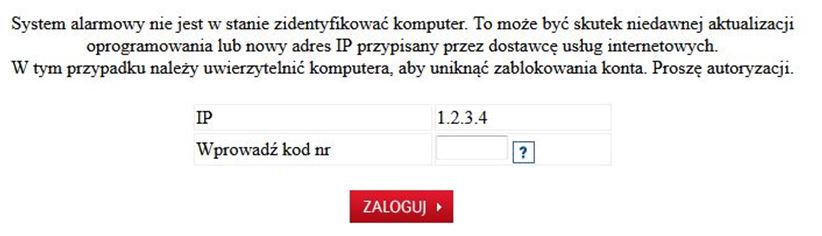

W rzeczywistości jednak otwarcie załącznika infekuje komputer, na którym załącznik jest otwierany, groźnym wirusem, umożliwiającym kradzież poufnych danych klienta (danych do logowania do serwisu www), a przede wszystkim pojawianiem się podczas logowania do bankowości elektronicznej komunikatów wystawianych przez przestępców.

W efekcie klient może ulec prośbom o podanie kodów z karty kodów jednorazowych, kodu SMS lub kodu z tokena, nieświadomie autoryzując w ten sposób przestępczy przelew z własnego rachunku. W taki sam sposób działają załączniki do fałszywych e-maili, informujących o rzekomym niedostarczeniu wiadomości e-mail do adresata, itp.

W przypadku korzystania z serwisu Inteligo z zainfekowanego wirusem komputera, bezpośrednio po zalogowaniu, tj. po wprowadzeniu identyfikatora lub przyjaznego loginu i hasła dostępu, użytkownik może zostać poproszony o podanie kodu jednorazowego z narzędzia autoryzacyjnego, mimo że w danym momencie nie zleca on żadnej dyspozycji ze swojego konta (warto zwrócić uwagę na to, że komunikaty te często zawierają łatwo zauważalne błędy językowe, są napisane „łamaną” polszczyzną). Podany kod może następnie zostać wykorzystany przez przestępców (w sposób niewidoczny dla klienta) do zdefiniowania nowego szablonu odbiorcy płatności na wskazany przez siebie rachunek docelowy. Na podstawie tak utworzonego szablonu płatności przestępcy mogą zlecać przelewy bez konieczności podawania kolejnych kodów autoryzacyjnych.

Uwaga na fałszywe inwestycje (PKOCoin)

Na portalach społecznościowych pojawiają się reklamy gwarantujące wysokie zyski w krótkim czasie i zachęcające do inwestowania w PKOCoin. Inwestycja w wysokości 1000 zł ma gwarantować dochód w wysokości 14 000 zł. Uwaga to oszustwo!

Jak to działa?

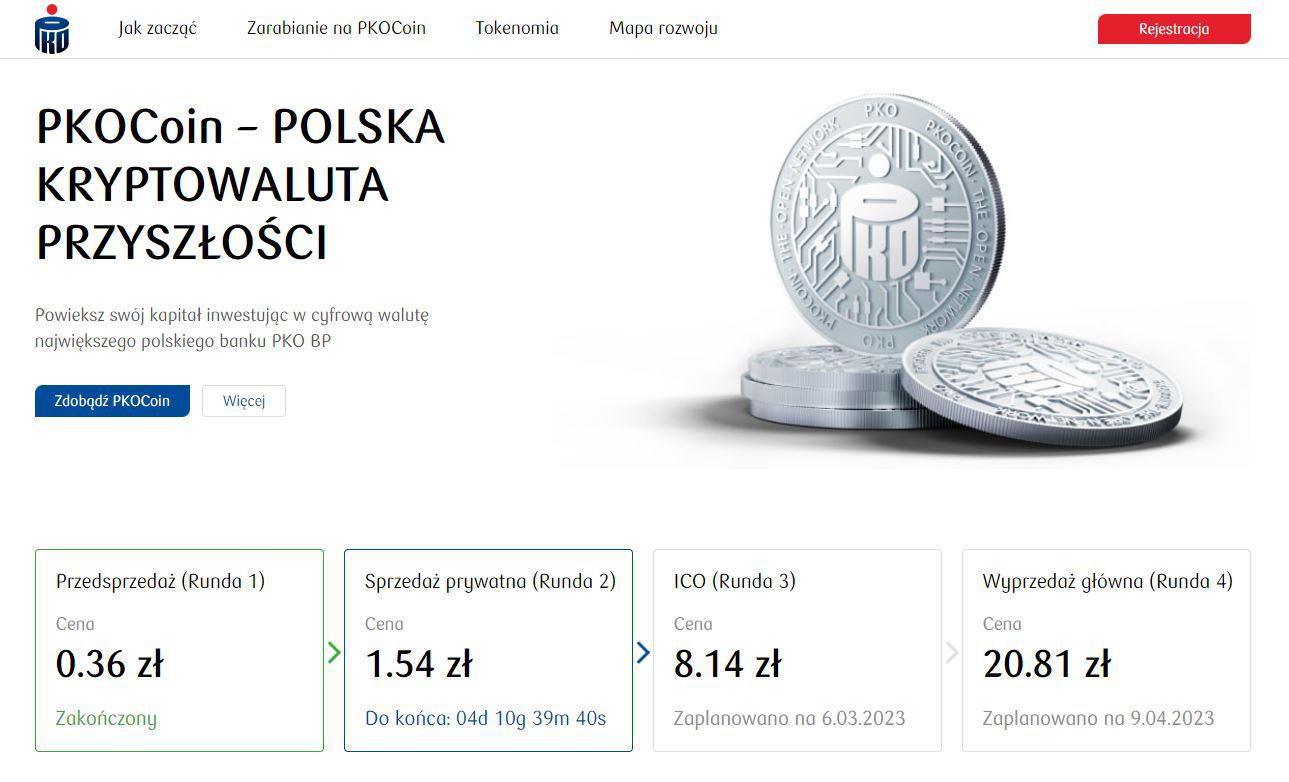

1. Wszystko zaczyna się od fałszywej reklamy umieszczonej na portalach społecznościowych, która zachęca do inwestycji w nowy produkt PKO Banku Polskiego – PKOCoin.

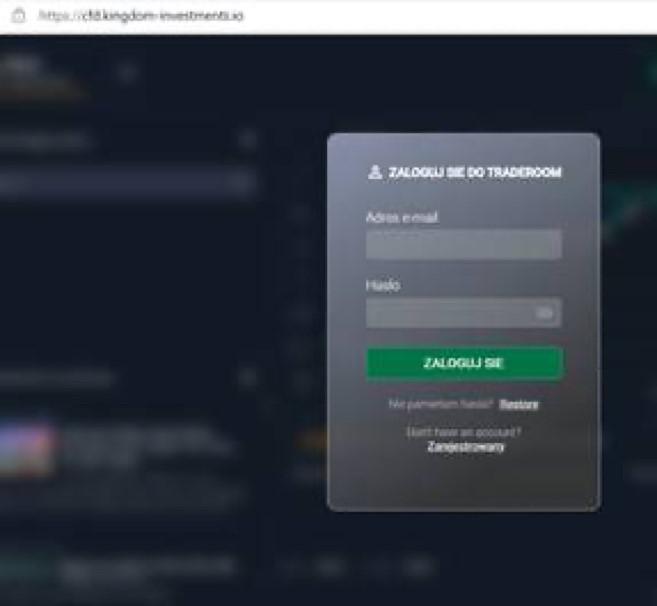

Link w reklamie prowadzi do fałszywej strony (phishingowej.)

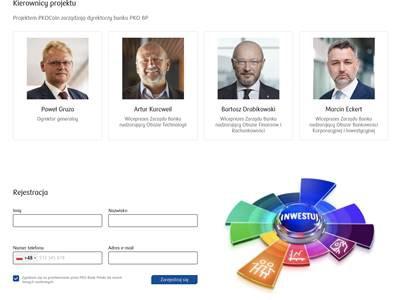

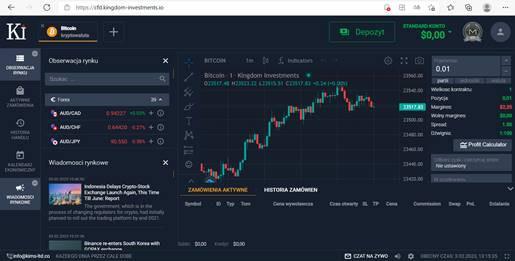

2. Po wejściu w link pojawia się reklama kryptowaluty PKOCoin. Dla uwiarygodnienia przestępcy zamieścili logo oraz wizerunki członków Zarządu PKO Banku Polskiego. Każdy z linków umieszczonych na stronie prowadzi do formularza rejestracyjnego, w którym mamy podać: imię, nazwisko, adres email oraz numer telefonu. Po rejestracji system przekierowuje na platformę sprzedażową.

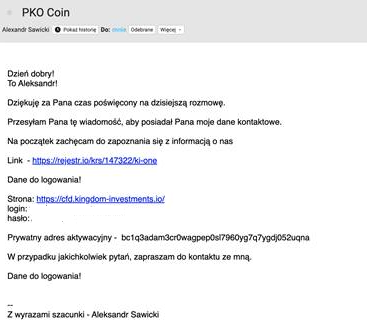

3. Po rejestracji otrzymujemy mail na podany przez nas adres mailowy. Należy zwrócić uwagę na zawarte w nim błędy stylistyczne, które powinny wzbudzić podejrzenia.

Mail zawiera:

- link do KRS uwiarygodniający firmę i wykorzystujący wizerunek legalnie działającej w Polsce firmy KI One,

- link i dane do logowania do platformy sprzedażowej,

- adres do korespondencji.

4. Po zalogowaniu do platformy sprzedażowej mamy możliwość zaimportowania zdjęcia swojego dowodu osobistego (awers i rewers), jak również zdjęcia karty kredytowej (awers i rewers).

Na stronie dostępny jest czat.

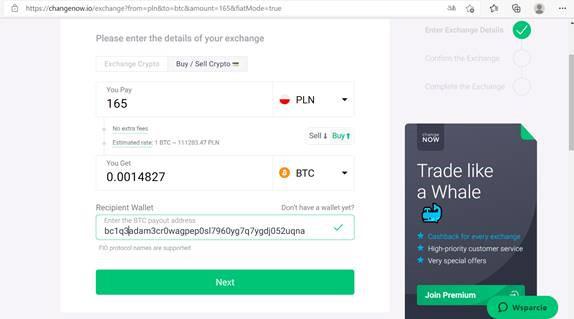

5. Transakcja odbywa się na prawdziwej platformie wymiany i zakupu kryptowalut. W przypadku chęci zakupu PKOCoin wpłacamy pieniądze po przewalutowaniu na popularną kryptowalutę BitCoin i podajemy numer portfela kryptowalut odbiorcy. W tym przypadku numer portfela to kod aktywacyjny, który otrzymaliśmy w mailu (portfel jest pod kontrolą przestępców).

W przypadku ofert inwestycyjnych gwarantujących wysokie zyski powinniśmy zachować czujność. Po wpłacie pierwszych środków oszuści, wykorzystując socjotechnikę, nakłaniają ofiarę do kolejnych wpłat. W dalszych etapach ofiara może być proszona o zainstalowanie aplikacji do „obsługi zdalnej”, która w rzeczywistości pozwala przestępcom na dostęp do urządzenia klienta i przechwytywanie jego danych dostępowych do bankowości elektronicznej.

Pamiętaj o zasadach bezpieczeństwa

- Jeśli podejrzewasz oszustwo, zweryfikuj ofertę - np. zadzwoń na infolinię banku

- Sprawdź wiarygodność instytucji/osoby, która oferuje inwestycję. Zweryfikuj opinie, które wyszukasz w internecie, np. w połączeniu ze słowem oszustwo lub scam. Przejrzyj więcej niż jedną stronę z opiniami

- Sprawdź, czy instytucja, która proponuje Ci inwestycję znajduje się na liście ostrzeżeń Komisji Nadzoru Finansowego (KNF): https://www.knf.gov.pl/dla_konsumenta/ostrzezenia_publiczne

- Nie udostępniaj nikomu swoich danych tj. loginy, hasła, numer PESEL, dane karty płatniczej i kod BLIK

- Nie przesyłaj nikomu skanu dowodu osobistego

- Nie instaluj oprogramowania z nieznanych źródeł, ani za niczyją namową – zwłaszcza na urządzeniach, z których logujesz się do banku

- Jeśli dostaniesz przelew od nieznanego nadawcy, nie przekazuj go dalej, nawet jeśli Twój rzekomy doradca o to prosi – nieświadomie możesz wziąć udział w przestępstwie

- Zachowaj ostrożność i nie działaj pod wpływem emocji – w razie wątpliwości skonsultuj się z bankiem

- Jeśli zostały Ci skradzione pieniądze, zgłoś się na policję

Obietnice wysokiego zysku? To może być oszustwo

W internecie, w tym na portalach społecznościowych, możesz zobaczyć reklamy inwestycji z gwarancją wysokiego zysku w krótkim czasie. Uważaj! To mogą być oszuści, którzy podszywają się pod duże polskie spółki lub wykorzystują wizerunki znanych osób, np. celebrytów i polityków, aby zwiększyć swoją wiarygodność.

Pamiętaj – na rynku nie ma instrumentów, które gwarantują zyski w wysokości przedstawianej przez oszustów, przy jednoczesnej gwarancji ochrony kapitału – niezależenie od tego, czy inwestycja ma dotyczyć akcji, surowców, walut, czy rynku forex.

Pamiętaj o zasadach bezpieczeństwa

- Jeśli podejrzewasz oszustwo, zweryfikuj ofertę - np. zadzwoń na infolinię banku

- Sprawdź wiarygodność instytucji/osoby, która oferuje inwestycję. Zweryfikuj opinie, które wyszukasz w internecie, np. w połączeniu ze słowem oszustwo lub scam. Przejrzyj więcej niż jedną stronę z opiniami

- Sprawdź, czy instytucja, która proponuje Ci inwestycję znajduje się na liście ostrzeżeń Komisji Nadzoru Finansowego (KNF): https://www.knf.gov.pl/dla_konsumenta/ostrzezenia_publiczne

- Nie udostępniaj nikomu swoich danych tj. loginy, hasła, numer PESEL, dane karty płatniczej i kod BLIK

- Nie przesyłaj nikomu skanu dowodu osobistego

- Nie instaluj oprogramowania z nieznanych źródeł, ani za niczyją namową – zwłaszcza na urządzeniach, z których logujesz się do banku

- Jeśli dostaniesz przelew od nieznanego nadawcy, nie przekazuj go dalej, nawet jeśli Twój rzekomy doradca o to prosi – nieświadomie możesz wziąć udział w przestępstwie

- Zachowaj ostrożność i nie działaj pod wpływem emocji – w razie wątpliwości skonsultuj się z bankiem

- Jeśli zostały Ci skradzione pieniądze, zgłoś się na policję

Oszuści wysyłają wiadomości z niebezpiecznymi linkami – jeśli klikniesz, możesz stracić pieniądze

Sprzedajesz lub kupujesz na portalu z ogłoszeniami, a kontrahent chce szybko sfinalizować transakcję i przesyła Ci link? Dostajesz podejrzaną wiadomość o planowanym wyłączeniu dostaw energii z prośbą o uregulowanie należności? Nie klikaj w link, nie podawaj danych karty ani danych logowania do banku

Przestępcy wysyłają e-maile, SMSy lub kontaktują się przez komunikatory społecznościowe (np. WhatsApp) i nakłaniają do kliknięcia w link (np. żeby przesłać pieniądze za kupiony przedmiot albo potwierdzić jego wysyłkę). Podszywają się też pod dostawców energii lub kurierów. Zanim klikniesz w link lub otworzysz załącznik, upewnij się, że wiadomość jest prawdziwa i pochodzi od zaufanego nadawcy. Stosuj kilka prostych zasad, które zwiększą Twoje bezpieczeństwo:

- jeśli dostajesz wiadomość by np. uregulować płatność za prąd, której się nie spodziewasz, upewnij się u swojego dostawcy energii czy jest prawdziwa

- nie klikaj w linki w wiadomościach od kupujących/sprzedających – mogą kierować do fałszywych stron, które wyglądają jak znane portale z ogłoszeniami

- korzystaj z oficjalnych stron i portali, a nie wchodź na nie przez niezaufane linki

- czytaj uważnie powiadomienia, które przychodzą na telefon. Jeśli dostaniesz podejrzany komunikat, żeby zainstalować aplikację IKO – niezwłocznie skontaktuj się z bankiem

- sprawdzaj treści SMS i powiadomień z aplikacji, w tym także bankowych przed potwierdzeniem transakcji, w szczególności: kwotę i rodzaj operacji oraz numer konta do przelewu

- sprawdzaj adresy stron www (a także certyfikaty bezpieczeństwa), na których się logujesz i dokonujesz płatności

- jeśli ktoś prosi Cię o numer karty, by przelać na nią pieniądze – nie podawaj danych. Kupujący w serwisie z ogłoszeniami nie może przysyłać pieniędzy na kartę!

- nie przekazuj nikomu danych logowania do bankowości elektronicznej

- zwróć uwagę na poprawność językową otrzymywanych wiadomości oraz strony, na której przekazujesz dane karty. Fałszywe wiadomości i strony mogą zawierać błędy, np. gramatyczne albo stylistyczne

- ustaw w aplikacji IKO lub serwisie Inteligo bezpieczne dla Ciebie limity płatności

Uważaj na telefoniczne próby podszywania się pod pracowników banku

Ostrzegamy przed telefonami od nieznanych Ci osób, które podają się za pracowników banku, powołują się na względy bezpieczeństwa i nakłaniają do zainstalowania na Twoim urządzeniu aplikacji do zdalnej weryfikacji.

O co mogą prosić Cię osoby, które podszywają się pod pracowników banku?

- o podanie poufnych danych

- o pobranie ze sklepu Google Play i zainstalowanie na telefonie, tablecie lub komputerze aplikacji do zdalnej weryfikacji, np. TeamViewer QuickSupport.

W rzeczywistości oszuści chcą zdobyć Twoje:

- dane do logowania do bankowości elektronicznej

- narzędzie autoryzacyjne.

Tak wyłudzone dane można użyć do wykonania przelewu z Twojego konta na nieznany Ci rachunek.

Pamiętaj!

- Inteligo nie wymaga instalacji na urządzeniach, z których logujesz się do bankowości elektronicznej, dodatkowego oprogramowania, które miałoby podnosić poziom bezpieczeństwa wykonywanych operacji lub dostępu do serwisu.

- Pracownik banku podczas rozmowy telefonicznej nigdy nie poprosi Cię o podanie mu haseł dostępu do żadnego z serwisów (internetowego, mobilnego, telefonicznego).

W sytuacji, gdy odbierzesz telefon od osoby podającej się za pracownika banku, masz jakiekolwiek wątpliwości, czy zasadne jest podawanie kodu z narzędzia autoryzacyjnego lub innych danych, jak również w każdym innym przypadku, w którym podczas korzystania z elektronicznych kanałów dostępu spotkasz się z sytuacją, która wyda Ci się nietypowa, podejrzana lub wzbudzi Twoje zaniepokojenie, skontaktuj się telefonicznie z konsultantem pod numerem 800 121 121 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) lub +48 81 535 67 89 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora).

Wirtualne waluty – na co uważać?

Wirtualna waluta (tzw: kryptowaluta) to nie pieniądz. Zanim zdecydujesz się zainwestować swoje oszczędności w wirtualne waluty, sprawdź ryzyka.

- Ryzyko kradzieży Twoich pieniędzy - np. z powodu cyberataku na podmiot, który prowadzi wymianę walut wirtualnych

- Ryzyko braku gwarancji Bankowego Funduszu Gwarancyjnego

- Ryzyko braku powszechnej akceptowalności. Punkty usługowo-handlowe nie mają obowiązku akceptowania walut wirtualnych.

- Ryzyko oszustwa. Niektóre oferowane formy inwestowania w waluty wirtualne mogą mieć charakter piramidy finansowej. W przypadku takiego oszustwa, jedyną formą ochrony będzie postępowanie karne. Pamiętaj, że żadne polskie instytucje ochrony inwestorów czy konsumentów (Urząd Ochrony Konkurencji i Konsumentów, Komisja Nadzoru Finansowego) nie mają prawnych możliwości pomocy.

- Ryzyko dużej zmiany ceny. Do tej pory ceny wirtualnych walut charakteryzowały się wysoką zmiennością.

Jakich metod używają oszuści?

- Podszywają się pod pośredników lub brokerów inwestycyjnych

- Powołują się na sfałszowane wypowiedzi znanych osób, np. sportowców, aktorów, dziennikarzy

- Zachęcają do rejestracji w programie inwestycyjnym i obiecują nieprzeciętne zyski, np. dzięki „dźwigni finansowej”

- Proszą o:

- zrobienie przelewu rejestracyjnego

- zrobienie przelewu przez Inteligo, IKO, telefon, SMS, komunikator internetowy lub przelewu w Twoim imieniu

- podanie danych do logowania i autoryzacji (np. kody SMS, kody z karty kodów, tzw. karty zdrapki), kodów BLIK

- zainstalowania dodatkowego oprogramowania

- Proszą o zrobienie zdjęcia dowodu osobistego lub karty płatniczej

W rzeczywistości oszuści chcą zdobyć Twoje dane i wykorzystać je do kradzieży pieniędzy z konta.

Możesz podejrzewać, że Ty lub bliska osoba możecie być ofiarami oszustwa, gdy

- Firma pośrednicząca w inwestycjach nie jest zarejestrowana w UE (aby prowadzić działalność brokerską w Polsce, konieczne jest posiadanie licencji jednego z krajów UE)

- Ktoś, kogo nie znasz, zrobił Ci przelew i prosi o przesłanie go komuś innemu

- Masz jakiekolwiek obawy, co do legalności inwestycji oraz podmiotu, który w nich pośredniczy

Co zrobić, jeżeli podejrzewasz, że Ty lub bliska osoba możecie być ofiarami oszustwa?

Skontaktuj się z nami: 800 121 121 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) lub +48 81 535 67 89 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora)

Pamiętaj o 2 ważnych zasadach bezpieczeństwa

Ostrzegamy przed wiadomościami, które nakłaniają do zainstalowania aplikacji na Twoim urządzeniu. Przypominamy też, że podczas logowania do aplikacji IKO nigdy nie poprosimy Cię o dane logowania do serwisu internetowego Inteligo (jedyny wyjątek to aktywacja aplikacji IKO).

- Uważaj na wszelkie wiadomości, np. SMS lub powiadomienia push z nieznanych źródeł, w których dostajesz prośbę o kliknięcie w link i zainstalowanie aplikacji na swoim urządzeniu. W rzeczywistości oszuści chcą zdobyć Twoje narzędzie autoryzacji lub poufne dane do logowania

- Do logowania do aplikacji IKO podawaj tylko PIN lub loguj się odciskiem palca.

Jeżeli widzisz w aplikacji IKO prośbę o podanie danych logowania do serwisu internetowego Inteligo, może to oznaczać, że masz na telefonie złośliwe oprogramowanie i doszło do próby wyłudzenia od Ciebie poufnych danych

Co zrobić, jeżeli podejrzewasz, że Ty lub bliska osoba możecie być ofiarami oszustwa?

Skontaktuj się z nami: 800 302 302 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) lub +48 81 535 60 60 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora)

Pamiętaj!

- Nie wyrażaj zgody na zainstalowanie na urządzeniu aplikacji pochodzących z nieznanych źródeł

- Nie wyłączaj producenckich mechanizmów bezpieczeństwa na Twoim urządzeniu

- Nie wykonuj działań, o które prosi nieznany Ci nadawca w SMS-ie/wiadomości email (np. klikanie w linki)

- Nie podawaj numeru klienta i hasła podczas korzystania z aplikacji mobilnej IKO (z wyłączeniem procesu aktywacji IKO).

Uwaga na fałszywe wiadomości SMS, Messenger, Facebook

Ostrzegamy przed fałszywymi wiadomościami:

- SMS, zawierającymi linki do dokonania płatności,

- w serwisie Facebook i aplikacji Messenger, w których oszuści podszywają się pod Twoich znajomych i proszą o przelew BLIK lub o przekazanie kodu BLIK.

Zachowaj ostrożność!

- Jeśli otrzymasz wiadomość SMS z prośbą o dopłacenie niewielkiej kwoty za dostarczenie przesyłki, odblokowanie konta na danym portalu, przedłużenie okresu wystawienia ogłoszenia, itp., bądź dotyczącą usługi SMS Premium, zawierającą link do dokonania płatności – nie korzystaj z linku: nadawca może podszywać się pod firmę kurierską bądź powszechnie znane portale ogłoszeniowe, sprzedażowe, aukcyjne i inne. W rzeczywistości link umieszczony w SMSie prowadzi do fałszywej strony pośrednika płatności, a następnie – na fałszywą stronę banku, i ma na celu wyłudzenie poufnych danych do bankowości elektronicznej oraz kodu z narzędzia autoryzacyjnego.

- Jeśli otrzymasz od znajomego prośbę o przelew BLIK lub o przekazanie kodu BLIK - zadzwoń do tej osoby i potwierdź jej prośbę.

Przypominamy!

- Zachowaj ostrożność i ograniczone zaufanie w stosunku do wiadomości od nieznanych nadawców, w których znajduje się prośba o przelew lub skorzystanie z linku – nie reaguj na nie i nie ujawniaj swoich danych.

- Logując się do serwisu internetowego Banku, zawsze wprowadzaj adres strony ręcznie – nie korzystaj z linków!

- Sprawdzaj poprawność adresu strony, widniejącego w przeglądarce internetowej (poprawny adres to: https://inteligo.pl/secure), i zwracaj uwagę na obecność obrazka bezpieczeństwa.

- Przed potwierdzeniem operacji zlecanej w serwisie Inteligo kodem SMS przeczytaj uważnie treść otrzymanego SMS-a, aby upewnić się, że dotyczy on właściwej operacji (zwróć uwagę na rodzaj dyspozycji, poprawność numeru rachunku odbiorcy, kwotę transakcji).

- Korzystaj z dwuskładnikowego uwierzytelnienia logowania do kont na Facebooku i innych serwisach społecznościowych. Nie podawaj nikomu danych do logowania do serwisu internetowego i serwisów społecznościowych, aby uniknąć przejęcia tych danych przez niepowołane osoby.

W przypadku skorzystania z linku zawartego w otrzymanej wiadomości i podania jakichkolwiek danych na stronie internetowej przypominającej serwis Inteligo lub jakichkolwiek pytań lub wątpliwości dotyczących korzystania z bankowości elektronicznej lub mobilnej, prosimy – skontaktuj się telefonicznie z konsultantem pod numerem 800 121 121 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) lub +48 81 535 67 89 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora).

Uwaga na fałszywe linki do dokonania płatności, przesyłane w SMSach!

Ostrzegamy przed otwieraniem linków, przesyłanych w wiadomościach SMS. Nadawcy fałszywych wiadomości podszywają się pod operatorów telefonii komórkowej i informują odbiorców o konieczności spłaty zadłużenia.

Przykładowa treść wiadomości:

Nieuregulowanie zadłużenia w kwocie 6 zł spowoduje zablokowanie połączeń. Link do płatności ważny 2h.

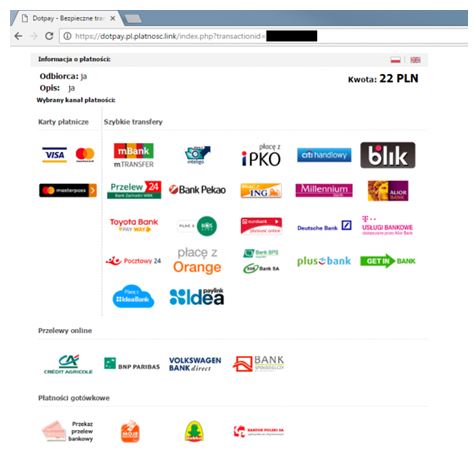

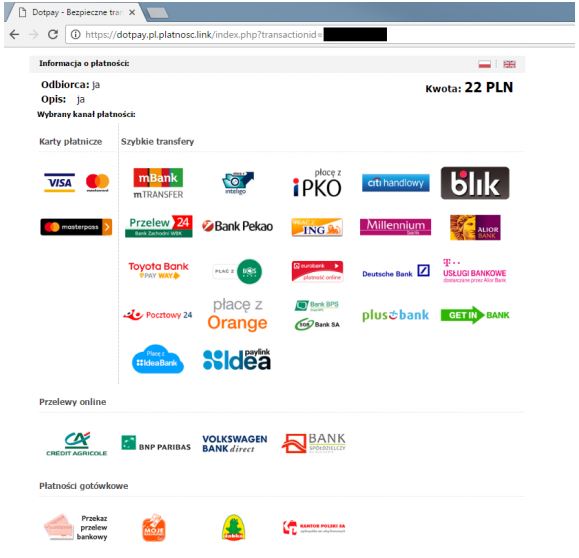

W rzeczywistości umieszczony w SMSie odnośnik prowadzi użytkownika telefonu do fałszywej strony pośrednika płatności (np. Dotpay), umieszczonej na kontrolowanym przez oszustów serwerze. Po wybraniu na fałszywej stronie metody płatności (swój bank lub karta płatniczna) klient zostaje przekierowany na stronę podszywajca się pod system transakcyjny banku. Podanie na fałszywej stronie poufnych informacji (danych do logowania, kodów autoryzacyjnych) skutkuje przejęciem ich przez oszustów, którzy uzyskują możliwość zalogowania się w serwisie internetowym banku oraz zlecenia transakcji z rachunku klienta.

Pod kogo mogą się najczęściej podszywać nadawcy fałszywych SMS-ów?

- firmy kurierskie i telekomunikacyjne

- znane portale ogłoszeniowe, sprzedażowe i aukcyjne

Jaka może być treść fałszywych SMS-ów?

- prośba o dopłacenie niewielkiej kwoty za przesyłkę

- informacja o konieczności odblokowania konta na danym portalu

- informacja o konieczności zapłaty za przedłużenie aukcji/ogłoszenia

- informacja o konieczności spłaty zadłużenia, np. za zaległą fakturę.

Przypominamy, że linki do fałszywych stron popularnych serwisów oferujących płatności natychmiastowe dystrybuowane są również poprzez:

- portale społecznościowe: przestępca, po przejęciu cudzego konta na portalu społecznościowym, loguje się na nie i – podszywając się pod użytkownika – wysyła do jego znajomych wiadomość z prośbą o pomoc, tj. dokonanie przelewu na drobną kwotę (nadawca wyjaśnia zwykle, że do dokonania płatności zabrakło mu kilku złotych i prosi „znajomego” o jej uzupełnienie). Następnie nadawca przesyła potencjalnej ofierze link do dokonania płatności internetowej za pośrednictwem integratora płatności;

- portale aukcyjne: oszust, który wystawił na portalu fałszywe ogłoszenie o sprzedaży, prosi kupującego – posługując się w tym celu komunikatorem, e-mailem, komentarzami na aukcji – o zapłacenie za kupiony towar poprzez skorzystanie z przesłanego linku do strony integratora płatności.

We wszystkich wyżej wymienionych przypadkach otrzymany przez użytkownika link prowadzi go do fałszywej strony pośrednika, a następnie do fałszywej strony banku.

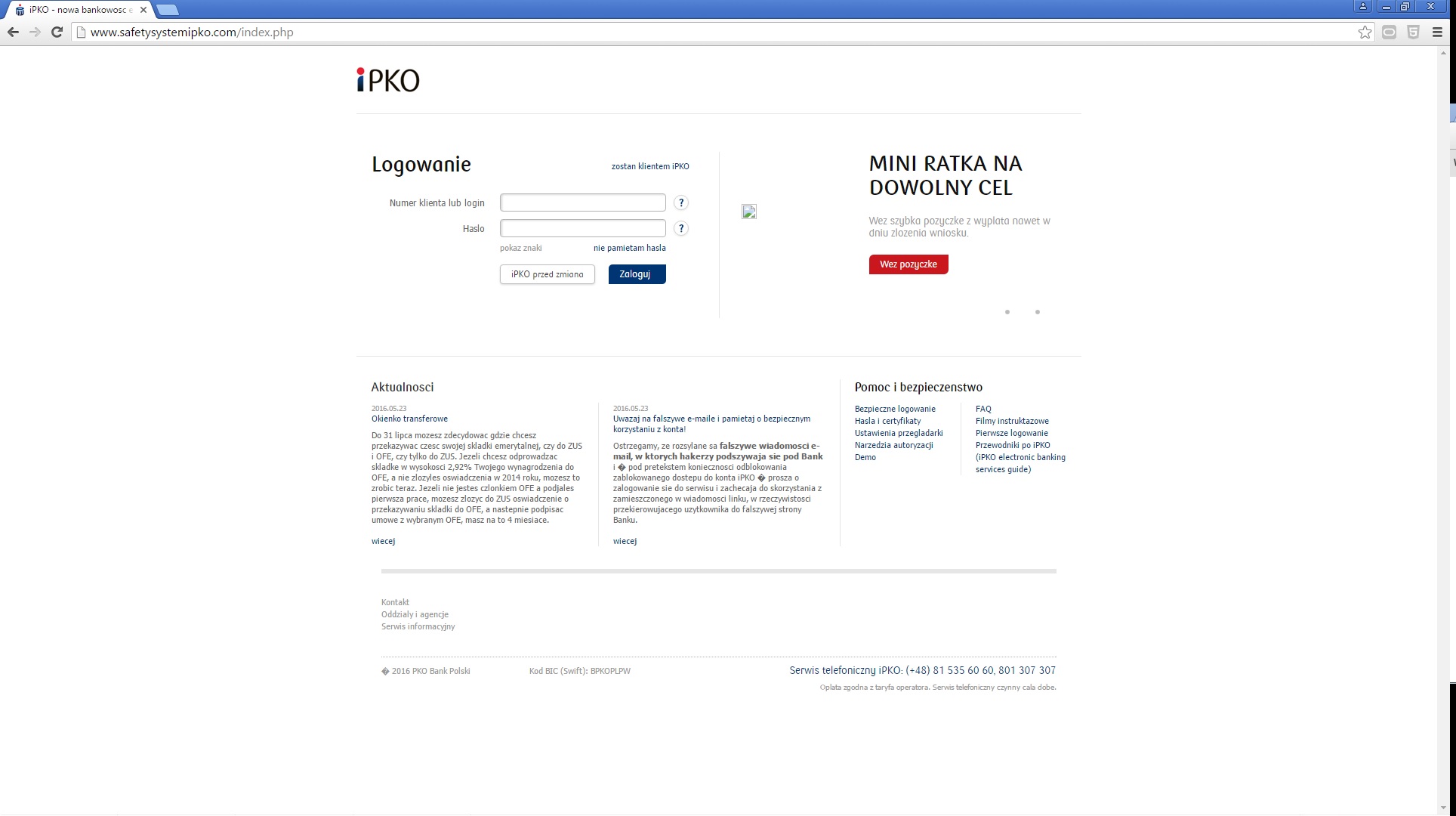

Przykład fałszywej strony pośrednika płatności (zwróć uwagę na niepoprawny adres strony).

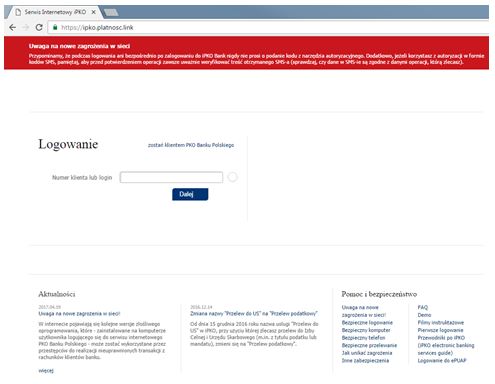

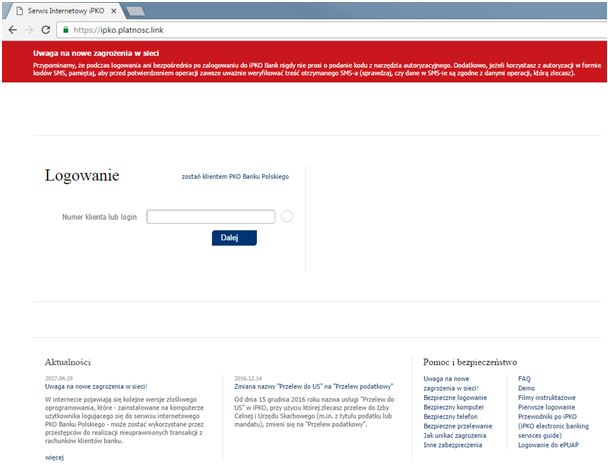

Fałszywa strona serwisu internetowego Banku (adres strony w przeglądarce różni się od autentycznego adresu serwisu bankowego).

Przypominamy!

- Zachowaj ostrożność i ograniczone zaufanie w stosunku do wiadomości od nieznanych nadawców, w których znajduje się prośba o podanie poufnych danych lub skorzystanie z linku – nie odpowiadaj na nie i nie ujawniaj swoich danych.

- Logując się do serwisu internetowego Banku, zawsze wprowadzaj adres strony ręcznie – nie korzystaj z linków!

- Sprawdzaj poprawność adresu strony, widniejącego w przeglądarce internetowej: poprawny adres serwisu internetowego Banku to: https://inteligo.pl/secure

- Przed potwierdzeniem operacji zlecanej w serwisie Inteligo kodem SMS, przeczytaj uważnie treść otrzymanego SMS-a, aby upewnić się, że dotyczy on właściwej operacji (zwróć uwagę na rodzaj dyspozycji, poprawność numeru rachunku odbiorcy, kwotę transakcji).

W przypadku skorzystania z linku zawartego w otrzymanej wiadomości i podania jakichkolwiek danych na stronie internetowej przypominającej serwis Inteligo, prosimy – skontaktuj się telefonicznie z konsultantem pod numerem 800 121 121 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) lub +48 81 535 67 89 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora).

Więcej informacji na temat zasad bezpiecznego logowania do serwisu internetowego Inteligo znajdziesz tutaj.

Uważaj na złośliwe oprogramowanie na smartfony z systemem operacyjnym Android

Coraz bardziej powszechne stają się ataki na klientów korzystających z bankowości elektronicznej za pośrednictwem urządzeń mobilnych, ukierunkowane na użytkowników telefonów komórkowych z systemem Android.

Celem przestępców jest przejęcie pełnej kontroli nad telefonem użytkownika poprzez m.in. przechwytywanie wiadomości SMS – w tym bankowych kodów autoryzacyjnych SMS, ale również wyłudzenie poufnych danych do logowania do bankowości elektronicznej.

Pamiętaj!

- Nie wyrażaj zgody na zainstalowanie na urządzeniu aplikacji pochodzących z nieznanych źródeł

- Nie wyłączaj producenckich mechanizmów bezpieczeństwa na Twoim urządzeniu

- Nie wykonuj działań, do jakich użytkownicy telefonów mogą być nakłaniani w treści SMSów lub wiadomości email pochodzących od nieznanych nadawców, np. klikanie w linki zawarte w wiadomościach SMS lub email, kierujące bezpośrednio na stronę do logowania do serwisu internetowego Banku.

- Nie podawaj numeru klienta i hasła podczas korzystania z aplikacji mobilnej IKO (z wyłączeniem procesu jej aktywacji) – Bank tego nie wymaga, jak również nie prosi o instalację żadnych certyfikatów lub dodatkowych aplikacji.

W sytuacji, gdy Twój telefon został zainfekowany:

- Usuń złośliwe oprogramowanie poprzez przywrócenie ustawień fabrycznych w telefonie lub skontaktuj się w tym celu z operatorem sieci komórkowej

- Zmień hasło do serwisu internetowego Banku

Powiadom Bank o każdej sytuacji, która wyda Ci się nietypowa, podejrzana lub wzbudzi Twoje zaniepokojenie: 800 121 121 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) lub +48 81 535 67 89 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora).

Uwaga na próby wyłudzania informacji przez telefon!

W ślad za Bankowym Centrum Cyberbezpieczeństwa Związku Banków Polskich ostrzegamy przed próbami wyłudzania informacji o klientach przez telefon. Oszuści w kontakcie telefonicznym podają się za pracowników banku, kancelarii prawnej lub firmy współpracującej z bankiem, i – powołując się na potrzebę zwiększenia bezpieczeństwa – proszą o podanie poufnych informacji. W rzeczywistości ich celem jest wyłudzenie danych do logowania do serwisu internetowego oraz kodów z narzędzia autoryzacyjnego. Wyłudzone dane mogą zostać użyte do zlecenia dyspozycji (np. przelewu) z rachunku klienta .

Pamiętaj!

- Pracownik Banku podczas rozmowy telefonicznej nigdy nie poprosi Cię o podanie mu haseł dostępu do żadnego z serwisów (internetowego, mobilnego, telefonicznego).

- Bank nigdy nie wymaga podania kodu jednorazowego w trakcie rozmowy telefonicznej nawiązanej przez pracownika Banku, chyba że kontakt telefoniczny następuje z Twojej inicjatywy.

- Podanie kodu z narzędzia autoryzacyjnego jest niezbędne do zatwierdzenia zleconej przez Ciebie dyspozycji, np. zlecenia przelewu, założenia lokaty, zmiany danych korespondencyjnych, zdefiniowania płatności lub zlecenia stałego, itp.

W sytuacji, gdy:

- odbierzesz podejrzany telefon od osoby podającej się za pracownika Banku,

- masz jakiekolwiek wątpliwości, czy zasadne jest podawanie kodu z narzędzia autoryzacyjnego lub innych danych,

jak również w każdym innym przypadku, w którym podczas korzystania z elektronicznych kanałów dostępu spotkasz się z sytuacją, która wyda Ci się nietypowa, podejrzana lub wzbudzi Twoje zaniepokojenie, niezwłocznie skontaktuj się z konsultantem pod numerem 800 121 121 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) lub +48 81 535 67 89 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora).

Więcej informacji na temat zasad bezpiecznego korzystania z bankowości elektronicznej (w tym z serwisu telefonicznego) znajdziesz na stronach Inteligo oraz Związku Banków Polskich.

Uwaga: nie korzystaj z linków do dokonania płatności przesyłanych przez osoby trzecie

Ostrzegamy przed oszustwami z wykorzystaniem fałszywych stron pośredników płatności.

Linki do fałszywych stron popularnych serwisów oferujących płatności natychmiastowe (np. Przelewy24, Dotpay, BlueCash, itp.) dystrybuowane są najczęściej:

- poprzez portale społecznościowe: przestępca, po przejęciu cudzego konta na portalu społecznościowym, loguje się na nie i – podszywając się pod użytkownika – wysyła do jego znajomych wiadomość z prośbą o pomoc, tj. dokonanie przelewu na drobną kwotę (nadawca wyjaśnia zwykle, że do dokonania płatności zabrakło mu kilku złotych i prosi „znajomego” o jej uzupełnienie). Następnie nadawca przesyła potencjalnej ofierze link do dokonania płatności internetowej za pośrednictwem integratora płatności;

- poprzez portale aukcyjne: oszust, który wystawił na portalu fałszywe ogłoszenie o sprzedaży, prosi kupującego – posługując się w tym celu komunikatorem, e-mailem, komentarzami na aukcji – o zapłacenie za kupiony towar poprzez skorzystanie z przesłanego linku do strony integratora płatności.

W rzeczywistości w obydwu wyżej wymienionych przypadkach otrzymany przez użytkownika link prowadzi go do fałszywej strony pośrednika, umieszczonej na kontrolowanym przez oszusta serwerze.

Przykład fałszywej strony pośrednika płatności (zwróć uwagę na niepoprawny adres strony).

Gdy odbiorca wybiera na stronie „płatności” swój bank i klika na stosowną ikonę, zostaje przekierowany na fałszywą stronę do logowania do banku.

Fałszywa strona serwisu internetowego Banku (adres strony w przeglądarce różni się od autentycznego adresu serwisu bankowego).

Podanie na tej stronie danych do logowania umożliwia ich przejęcie przez oszusta, który uzyskuje możliwość zalogowania się przy ich użyciu w autentycznym serwisie internetowym banku. W tym czasie na fałszywej stronie banku pojawia się komunikat z prośbą o wprowadzenie kodu jednorazowego w celu autoryzacji przelewu na – zwykle niewielką – kwotę, o którego wykonanie prosił „znajomy” z portalu bądź sprzedający na aukcji internetowej. W rzeczywistości podany przez klienta kod jest wykorzystywany przez przestępcę do zatwierdzenia zleconej przez niego dyspozycji realizacji operacji z rachunku klienta, np. utworzenia szablonu płatności bądź wykonania przelewu na znaczną kwotę na numer rachunku odbiorcy podany przez oszusta.

Przypominamy!

- Zachowaj ostrożność i ograniczonego zaufanie w stosunku do wiadomości od nieznanych nadawców, w których znajduje się prośba o podanie poufnych danych lub skorzystanie z linku – nie odpowiadaj na nie i nie ujawniaj swoich danych.

- Logując się do serwisu internetowego Banku, zawsze wprowadzaj adres strony ręcznie – nie korzystaj z linków!

- Sprawdzaj poprawność adresu strony, widniejącego w przeglądarce internetowej.

- Przed potwierdzeniem operacji zlecanej w serwisie Inteligo kodem SMS przeczytaj uważnie treść otrzymanego SMS-a, aby upewnić się, że dotyczy on właściwej operacji (zwróć uwagę na rodzaj dyspozycji, poprawność numeru rachunku odbiorcy, kwotę transakcji).

W przypadku skorzystania z linku zawartego w otrzymanej wiadomości i podania jakichkolwiek danych na stronie internetowej przypominającej serwis Inteligo, prosimy – skontaktuj się telefonicznie z konsultantem pod numerem 800 121 121 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) +48 81 535 67 89 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora).

Więcej informacji na temat zasad bezpiecznego logowania do serwisu internetowego Inteligo znajdziesz tutaj.

Uwaga na próby wyłudzenia poufnych danych za pośrednictwem portali społecznościowych!

Ostrzegamy przed nowym scenariuszem oszustw z wykorzystaniem bankowości elektronicznej. Przestępca, po przejęciu cudzego konta na portalu społecznościowym, loguje się na nie i wysyła do znajomych użytkownika wiadomość z prośbą o pomoc, tj. dokonanie przelewu na drobną kwotę (nadawca wyjaśnia zwykle, że do dokonania płatności zabrakło mu kilku złotych i prosi „znajomego” o jej uzupełnienie). Następnie nadawca przesyła potencjalnej ofierze link do dokonania płatności internetowej za pośrednictwem jednego z popularnych serwisów oferujących płatności natychmiastowe (np. Przelewy24, Dotpay, BlueCash, itp.), a w rzeczywistości do fałszywej strony pośrednika, umieszczonej na kontrolowanym przez oszusta serwerze. Gdy odbiorca wybiera na stronie „płatności” swój bank i klika na stosowną ikonę, zostaje przekierowany na fałszywą stronę do logowania do banku. Podanie na tej stronie danych do logowania umożliwia ich przejęcie przez oszusta, który natychmiast loguje się przy ich użyciu w autentycznym serwisie internetowym banku i zleca dyspozycję utworzenia nowego szablonu zaufanego odbiorcy na wskazany przez siebie rachunek. Bank wysyła do klienta SMSa z kodem autoryzacyjnym do potwierdzenia tej dyspozycji (w treści wiadomości znajduje się informacja o rodzaju dyspozycji, która zostanie autoryzowana przy użyciu danego kodu), a tymczasem przestępca wystawia na fałszywej stronie banku komunikat z prośbą o wprowadzenie kodu jednorazowego w celu autoryzacji przelewu na małą kwotę, o którego wykonanie prosił „znajomy” z portalu społecznościowego. Podany kod jest następnie wykorzystywany przez cyberoszusta do zatwierdzenia szablonu odbiorcy, przy użyciu którego może on potem zlecać z rachunku klienta – bez dodatkowej autoryzacji – przelewy na znacznie większe kwoty.

Przypominamy!

- Logując się do serwisu internetowego Banku, zawsze wprowadzaj adres strony ręcznie – nie korzystaj z linków.

- Sprawdzaj poprawność adresu strony, widniejącego w przeglądarce internetowej.

- Przed potwierdzeniem operacji zlecanej w serwisie Inteligo kodem SMS przeczytaj uważnie treść otrzymanego SMS-a, aby upewnić się, że dotyczy on właściwej operacji (zwróć uwagę na rodzaj dyspozycji, poprawność numeru rachunku odbiorcy, kwotę transakcji).

W przypadku skorzystania z linku zawartego w otrzymanej wiadomości i podania jakichkolwiek danych na stronie internetowej przypominającej serwis Inteligo, prosimy – skontaktuj się telefonicznie z konsultantem pod numerem 800 121 121 (brak opłat dla numerów krajowych na terenie kraju, w pozostałych przypadkach – opłata zgodna z taryfą operatora) lub +48 81 535 67 89 (do połączeń z zagranicy i z telefonów komórkowych; opłata zgodna z taryfą operatora).

Więcej informacji na temat zasad bezpiecznego logowania do serwisu internetowego Inteligo znajdziesz tutaj.

Przykładowe wiadomości e-mail wysłane przez przestępców w celu infekowania komputerów użytkowników:

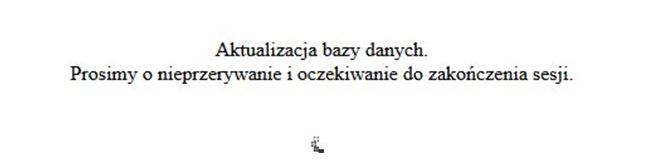

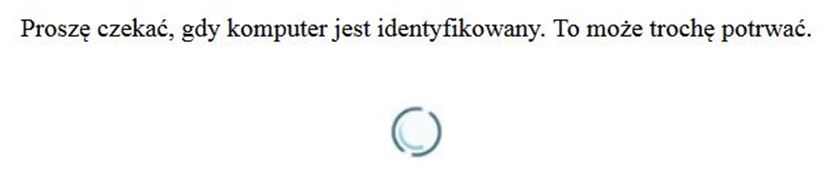

Przykłady fałszywych/przestępczych komunikatów, które mogą pojawiać się użytkownikom logującym się do serwisu internetowego z zainfekowanych stacji roboczych:

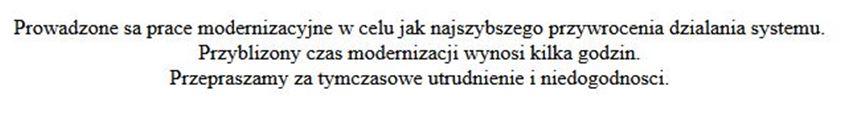

Po wpisaniu kodu strona www chwilowo „zawiesza się” i klient widzi komunikat informujący np. o trwających pracach modernizacyjnych, weryfikacji/aktualizacji danych, itp.:

W tym czasie wprowadzone przez posiadacza rachunku dane mogą zostać wykorzystane przez przestępców do wykonania przelewu z konta na wybrany przez siebie rachunek.

Inny rodzaj złośliwego oprogramowania, jakim może zostać zainfekowany komputer użytkownika, umożliwia cyberprzestępcom podmianę danych przelewu zlecanego przez posiadacza konta (numeru rachunku odbiorcy, kwoty, nazwy odbiorcy, adresu odbiorcy, tytułu) na inne – przestępcze, w sposób niewidoczny dla klienta. Dlatego bardzo ważne jest, aby – zlecając przelew z rachunku - przed wprowadzeniem kodu autoryzacyjnego uważnie przeczytać treść SMSa autoryzacyjnego, i upewnić się, że numer rachunku odbiorcy i kwota przelewu widoczne w SMS-ie są poprawne i zgodne ze zleceniem klienta.

Uwaga na fałszywe e-maile i SMSy!

Ostrzegamy, że rozsyłane są fałszywe wiadomości e-mail, w których hakerzy podszywają się pod Bank i – pod pretekstem konieczności odblokowania zablokowanego dostępu do konta – proszą o zalogowanie się do serwisu i zachęcają do skorzystania z zamieszczonego w wiadomości linku, w rzeczywistości przekierowującego użytkownika do fałszywej strony Banku.

Zachowaj ostrożność!

Przypominamy, że PKO Bank Polski nie jest autorem tych wiadomości, e-maile rozsyłane są przez osoby podszywające się pod Bank. Prosimy o zachowanie ostrożności i ograniczonego zaufania w stosunku do e-maili, w których znajduje się prośba o skorzystanie z umieszczonego w nich linku. Ostrzegamy, że zawsze są to fałszywe e-maile, mające na celu nie tylko wyłudzenie od odbiorcy danych osobowych lub danych karty, ale także zainstalowanie na jego komputerze lub w telefonie potencjalnie szkodliwych programów podglądających i śledzących jego działania.

Prosimy nie odpowiadać na tego typu e-maile, nie korzystać z podanego linku i nie udostępniać danych osobowych, loginu i haseł do konta, kodów jednorazowych z narzędzia autoryzacyjnego, numeru telefonu komórkowego, danych dotyczących karty płatniczej, itp. Te dane są do wyłącznej wiadomości klientów.

W przypadku skorzystania z linku zawartego w otrzymanej wiadomości i podania jakichkolwiek danych na stronie internetowej przypominającej serwis Inteligo, prosimy – skontaktuj się telefonicznie z konsultantem pod jednym z numerów:

- 800 121 121 (numer dla dzwoniących w kraju) lub

- +48 81 535 67 89 (numer dla dzwoniących w kraju, z zagranicy i z telefonów komórkowych).

Pamiętaj o zasadach bezpiecznego korzystania z konta i poufności swoich danych:

- Nigdy nie udostępniaj osobom trzecim swojego identyfikatora, haseł i jednorazowych narzędzi autoryzacji, nie podawaj ich na nieszyfrowanych stronach oraz innych niż strony Banku,

- Nie zapisuj nigdzie haseł ani PIN-u. Otrzymane z banku hasło lub PIN na wydruku, zapamiętaj, a następnie zniszcz.

- Nie przechowuj haseł ani narzędzi autoryzacyjnych w miejscach, w których ktoś mógłby je łatwo znaleźć.

- Nie używaj tego samego hasła, którego używasz do logowania się w banku, na innych stronach internetowych.

- Jeśli zmieniasz swoje hasło, wybierz takie, którego nie można łatwo odgadnąć - niech to będzie kombinacja liter i cyfr.

- Sprawdzaj regularnie wyciągi bankowe, dotyczące transakcji dokonywanych zarówno kartą debetową, wydawaną do rachunku, jak i kartą kredytową.

- Staraj się przy korzystaniu z bankowości elektronicznej używać własnego komputera, a nie komputera w kawiarence internetowej czy innym miejscu publicznym. Zalecamy nie korzystać z bankowości elektronicznej z publicznie dostępnych sieci WiFi.

- Nigdy nie odchodź od komputera, kiedy jesteś zalogowany na swoim rachunku bankowym.

- Upewnij się, że poprawnie wylogowałeś się po zakończeniu działań na swoim rachunku poprzez opcję"Wyloguj".

Uwaga na fałszywe komunikaty, nakłaniające do zainstalowania na telefonie komórkowym dodatkowego oprogramowania, mającego rzekomo podnieść poziom bezpieczeństwa korzystania z usług bankowości elektronicznej!

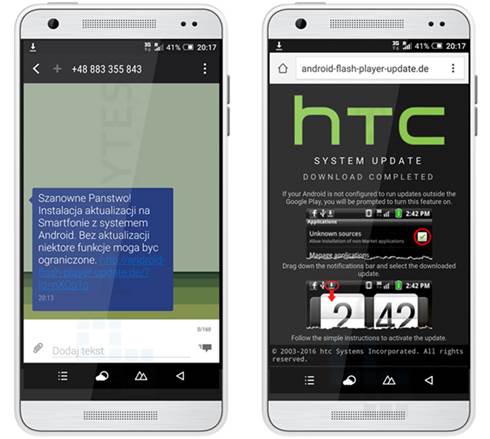

W internecie pojawiło się złośliwe oprogramowanie, mogące stanowić zagrożenie dla klientów korzystających z bankowości elektronicznej i mobilnej. W wyniku zainfekowania komputera użytkownika złośliwym oprogramowaniem przy próbie wejścia na stronę www.ipko.pl, klient zostaje przekierowany na fałszywą stronę Banku (strona nie jest szyfrowana: w pasku przeglądarki brak ikony zamkniętej kłódki, brak „https” w adresie strony, brak poprawnego certyfikatu bezpieczeństwa) – podanie na fałszywej stronie danych do logowania do serwisu może skutkować ich przejęciem przez osoby do tego nieupoważnione. Następnie klientowi prezentowany jest fałszywy komunikat, informujący o konieczności zainstalowania na telefonie komórkowym specjalnego oprogramowania, które ma rzekomo podnieść poziom bezpieczeństwa podczas korzystania z usług bankowości elektronicznej. W rzeczywistości jest to złośliwa aplikacja, która umożliwia przestępcom przechwytywanie wiadomości SMS – w tym SMSów z kodami jednorazowymi służącymi do autoryzacji transakcji.

Inteligo nie wymaga instalacji na urządzeniach mobilnych żadnego dodatkowego oprogramowania, zwłaszcza takiego, które miałoby podnosić poziom bezpieczeństwa wykonywanych operacji lub dostępu do serwisu transakcyjnego.

Przypominamy, aby nie pobierać i nie instalować oprogramowania z nieznanych źródeł:

instalując program czy aplikację nieznanego pochodzenia, ryzykujesz zainfekowanie urządzenia, z którego korzystasz, złośliwym oprogramowaniem, które może umożliwić cyberprzestępcom przejęcie kontroli nad Twoim telefonem (w tym nad wysyłanymi na Twój numer telefonu SMS-ami z kodami autoryzacyjnymi).

Uważaj na dodatek do przeglądarki Firefox - zawiera złośliwe oprogramowanie

W ostatnim czasie zostało zidentyfikowane nowe zagrożenie atakujące użytkowników bankowości elektronicznej. Złośliwe oprogramowanie działa w formie dodatku do przeglądarki internetowej Firefox, podmienia numery kont w trakcie wykonywania transakcji, jednocześnie dbając o to, aby użytkownik niczego nie zauważył. Pamiętaj! Dokładnie sprawdź numer rachunku odbiorcy przelewu z numerem przesłanym w smsie z kodem jednorazowym do autoryzowania transakcji.

Do infekcji dochodzi w trakcie pobierania poprzez serwisy wymiany plików lub sieci P2P, zawirusowany instalator do jednego z popularnych programów – Winamp, Corel PaintShop lub PowerIso. Mogą to być również pliki sterowników lub piracka wersja gry Minecraft. Podczas tych czynności automatycznie instalowany jest dodatek do przeglądarki Firefox, którego zadaniem jest pobieranie i podmiana numeru konta w momencie wykonywania przelewu przez klienta. Dodatek nie dopuszcza do tego, aby na ekranie pojawił się inny numer niż ten zdefiniowany przez użytkownika.

Dodatek nie jest wykrywany przez żaden z programów antywirusowych. Aby ustrzec się oszustwa zaleca się aktualizację przeglądarki Firefox do wersji co najmniej 43, ponieważ wszystkie dodatki nie posiadające podpisu firmy Mozilla są automatycznie blokowane.

Pełna treść artkułu dostępna pod adresem: http://www.cert.pl/news/11005/langswitch_lang/pl

Mając na uwadze powyższe, pamiętaj, że aby uczynić korzystanie z sieci jak najbardziej bezpiecznym, należy przestrzegać kilku ważnych zasad:

- Korzystaj tylko ze stacji roboczej wyposażonej w program antywirusowy, przeprowadzaj częste aktualizacje tego oprogramowania i systematycznie skanuj nim komputer.

- Nigdy nie wyłączaj programu antywirusowego podczas pracy w Internecie.

- Nie instaluj na komputerze nieznanego oprogramowania.

Przypominamy, że Bank nigdy nie prosi o podanie:

- kilku kodów jednorazowych jednocześnie (wyjątkiem jest tylko konieczność użycia dwóch kodów podczas aktywacji lub zmiany nowego narzędzia autoryzacji).

Pamiętaj!

- Jeżeli podczas logowania do serwisu zauważysz nietypowe komunikaty lub prośby o podanie kodów autoryzacyjnych, danych osobowych bądź innych poufnych, natychmiast zgłoś ten fakt do Banku.

- Jeżeli do autoryzacji operacji używasz kodów SMS, przed potwierdzeniem transakcji zlecanej w serwisie internetowym przeczytaj uważnie treść otrzymanego SMS-a, aby upewnić się, że dotyczy on właściwej operacji, a numer rachunku odbiorcy oraz kwota transakcji są zgodne z złożonym przez Ciebie zleceniem. W SMS-ie z kodem autoryzacyjnym znajduje się informacja o tym, że kod został wygenerowany i wysłany w celu zatwierdzenia konkretnej dyspozycji przelewu na podany w wiadomości SMS numer rachunku i kwotę. Otrzymanie takiego SMS-a w przypadku, gdy nie zlecałeś żadnego przelewu, powinno wzbudzić Twój niepokój. Jeżeli zostałeś poproszony o podanie kodu z narzędzia autoryzacyjnego mimo, że nie zlecałeś żadnej dyspozycji, nie wprowadzaj żądanych danych i niezwłocznie skontaktuj się z Bankiem.

Jeśli podczas korzystania z serwisu internetowego cokolwiek wzbudzi Twoje wątpliwości lub niepokój, skontaktuj się niezwłocznie z Infolinią Inteligo pod numerami telefonów:

800 121 121 lub +48 81 535 67 89

Zachęcamy również do śledzenia komunikatów dotyczących zasad bezpiecznego korzystania z bankowości elektronicznej, publikowanych przez Związek Banków Polskich na stronie internetowej www.zbp.pl.

Uważaj na nowe zagrożenie w sieci – smishing

Smishing to odmiana phishingu, polega na okradaniu kont bankowych z wykorzystaniem spreparowanej wiadomości sms. Podobnie jak w przypadku phishingu, do użytkownika wysłana zostaje wiadomość sms, namawiająca do podjęcia określonych działań, rzekomo związanych z bezpieczeństwem konta – np.: pod pretekstem konieczności anulowania nie zlecanego przez klienta przelewu.

W wiadomości sms użytkownik jest zazwyczaj proszony o kontakt na wskazany numer telefonu lub skorzystanie z linku zawartego w wiadomości. Telefon często jest odbierany przez automatyczny serwis telefoniczny. Użytkownik jest proszony o podanie poufnych danych, np.: danych osobowych, do logowania i autoryzacji transakcji lub danych karty płatniczej.

W przypadku otrzymania podejrzanej wiadomości sms - nie korzystaj z żadnego linku ani nie dzwoń na wskazany w niej numer telefonu.

Pod żadnym pozorem nie ujawniaj również poufnych danych umożliwiających dostęp do Twojego konta.

Skorzystanie z linku zawartego w wiadomości, może skutkować zainfekowaniem telefonu złośliwym oprogramowaniem.

W ostatnim czasie zidentyfikowano nowy rodzaj złośliwego oprogramowania. Celem ataku są użytkownicy telefonów komórkowych z systemem android. Atak rozpoczyna się od zainfekowania komputera użytkownika. Dzięki znanej metodzie modyfikacji strony (kod JavaScript), ofiara, poprzez witrynę logowania banku, otrzymuje rzekome powiadomienie, w którym następuje prośba o podanie modelu a także numeru telefonu. Pod pozorem zwiększenia bezpieczeństwa bankowości internetowej, na telefonie instalowana jest aplikacja imitująca znany skaner antymalware - Trusteer Rapport.

Aplikacja ma zadanie przejęcie pełnej kontroli nad telefonem użytkownika. W procesie instalacji prosi o dostęp do:

- czytania/pisania/wysyłania/otrzymywania wiadomości SMS

- czytania listy kontaktów

- blokowania ekranu

- wykonywania/przekierowywania połączeń

- czytania logów telefonu

- czytania danych z karty SD oraz pamięci telefonu

- przechwytywania informacji o obecnie uruchomionych aplikacjach

- zabijania działających procesów.

Istotne jest to, że wirus ten posiada mechanizm obrony przed próbą odinstalowania. Jego usunięcie możliwe jest poprzez reset fabryczny telefonu lub odpowiedni wiersz poleceń po połączeniu telefonu z komputerem.

Uważaj na nowe złośliwe oprogramowanie na smartfony z systemem operacyjnym Android

W ślad za Radą Bankowości Elektronicznej Związku Banków Polskich, ostrzegamy przed nasilającymi się atakami na użytkowników smartfonów z systemem Android. W ostatnim okresie odnotowano nowe kampanie rozsyłania wiadomości SMS, mających na celu infekcję smartfona złośliwym oprogramowaniem.

Osoba, która odbierze SMSa i kliknie na link, w rzeczywistości instaluje za swoim telefonie złośliwe oprogramowanie. Po kliknięciu na link przesłany w wiadomości SMS, otwierana jest strona prezentująca instrukcję instalacji oprogramowania, w szczególności wykonania w telefonie zmiany opcji umożliwiającej instalację z niezaufanych źródeł (w celu wzbudzenia większego zaufania i uwiarygodnienia oprogramowania, cyberprzestępcy prezentują również producenta smartfona i wyświetlają odpowiednie logo).

Zadaniem trojana zainstalowanego w systemie Android jest jego uaktywnienie w momencie korzystania przez użytkownika telefonu z aplikacji bankowości mobilnej i wygenerowanie specjalnego okna z prośbą o podanie loginu i hasła. Złośliwe oprogramowanie oprócz pozyskiwania danych posiada również funkcjonalność:

- odczytywania i wysyłania wiadomości SMS – w tym bankowych kodów autoryzacyjnych SMS,

- wyłudzania numerów kart płatniczych poprzez generowanie specjalnych komunikatów proszących o podanie wrażliwych informacji,

- wykradania danych personalnych, w tym zdjęć dokumentów tożsamości, jak również zdjęcia użytkownika wraz z dokumentem tożsamości trzymanym przy twarzy.

Prawdopodobnie dane mogą być wykorzystywane do otwierania różnego rodzaju dostępów do serwisów z wykorzystaniem skradzionej tożsamości.

Przestrzegamy przed pobieraniem i uruchamianiem aplikacji pochodzących z niezaufanego źródła oraz podejmowaniem wszelkich działań, do jakich użytkownicy telefonów mogą być nakłaniani w treści SMSów pochodzących od nieznanych nadawców, np. klikaniem w linki zawarte w wiadomościach SMS: otwarcie odnośnika prowadzącego do niebezpiecznej treści może skutkować zainfekowaniem smartfona i w konsekwencji utratą kontroli nad nim.

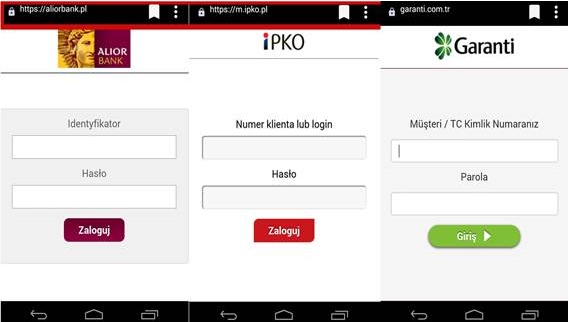

Nowe sposoby na wyłudzanie danych z przeglądarek mobilnych - GMBot

Złośliwe oprogramowanie na system Android o nazwie GMBot (inna nazwa slempo) to aplikacja, wykorzystywana przez przestępców do wyłudzania danych do logowania do serwisów bankowych. Do tej pory oprogramowanie to korzystało z tzw. metody przesłonięcia aplikacji, przesłonięcie dotyczyło wyłącznie aplikacji zainstalowanych na telefonie (aplikacji bankowych, komunikatorów, e-maili), natomiast najnowsza jego wersja oprócz przesłonięcia aplikacji bankowej stara się także wyłudzić dane dostępowe do banku z mobilnej przeglądarki internetowej.

Sposób działania GMBot

GMBot dystrybuowany jest głównie poprzez fałszywe strony służące do oglądania filmików. Najczęściej podszywa się pod Adobe Flash Player (ofiara musi ściągnąć aktualizacje aby móc obejrzeć filmik) albo pod aplikację PornTube. Aplikacja monitoruje aktywne procesy. W momencie, gdy ofiara uruchomi jedną z aplikacji zawartych w pliku konfiguracyjnym, GMBot łączy się z serwerem, na którym znajdują się przygotowane okna logowania i przykrywa aplikację własnym oknem. W najnowszej wersji, GMBot obserwuje nie tylko aplikacje bankowe zawarte w pliku konfiguracyjnym, ale także historię przeglądanych stron (dot. standardowej przeglądarki androidowej oraz Google Chrome). Gdy ostatnio odwiedzaną przez nas witryną była strona banku, nad oknem przeglądarki zostaje wyświetlony formularz logowania.

Okna zostały przygotowane wiarygodnie. Górny pasek, który ma za zadanie utwierdzenie użytkownika, że znajduje się na stronie internetowej banku, jest oczywiście zwykłym obrazkiem z wklejonym adresem. Po wpisaniu loginu i hasła przez użytkownika okno automatycznie znika i użytkownik wraca do strony banku. Wszystkie przechwycone w ten sposób dane są przez złośliwą aplikację wysyłane do serwera.

Możliwości aplikacji

Oprócz funkcjonalności podstawowej, polegającej na wykradaniu danych autoryzacyjnych, GMBot posiada również wiele dodatkowych opcji:

- przekierowywanie połączeń i SMS-ów na inny numer

- wykradanie danych karty kredytowej z Google Play

- wysyłanie pełnej historii przeglądarki na serwer zarządzający

- przesyłanie listy wszystkich aplikacji zainstalowanych na telefonie

- przesyłanie wszystkich smsów na serwer zarządzający

- wysyłanie do ofiary SMS-ów, mających zachęcić ją do zalogowania się do konta bankowego.

Wszystkie wykradzione dane wysyłane są z użyciem protokołu HTTP na serwer zarządzający, kontrolowany przez przestępców.

Jak nie dać się zainfekować?

Aplikacja od ponad pół roku jest dosyć popularna głównie w takich krajach jak Turcja, Kanada, Niemcy, Tajwan czy Australia, ale dała się również zauważyć zwiększona ilość infekcji telefonów polskich użytkowników. Szczęśliwie do tej pory oprócz podstawowych informacji o telefonie atakującym nie udaje się wyłudzić danych dostępowych polskich użytkowników bankowości elektronicznej, przestępcy jednak ciągle pracują nad nowymi sposobami na pozyskanie danych klientów banków. Dlatego należy pozostać czujnym i zwracać uwagę na to, co instalujemy na swoich smartfonach. Najlepszym sposobem na uniknięcie infekcji jest nieinstalowanie na urządzeniach, z których korzystamy, aplikacji pochodzących z niezaufanych źródeł. Niestety, gdy padniemy ofiarą infekcji, jedynym sposobem na pozbycie się malware jest reset fabryczny telefonu lub usunięcie aplikacji przy pomocy narzędzia służącego do zarządzania telefonem z poziomu wiersza poleceń komputera, ADB (Android Debug Bridge).

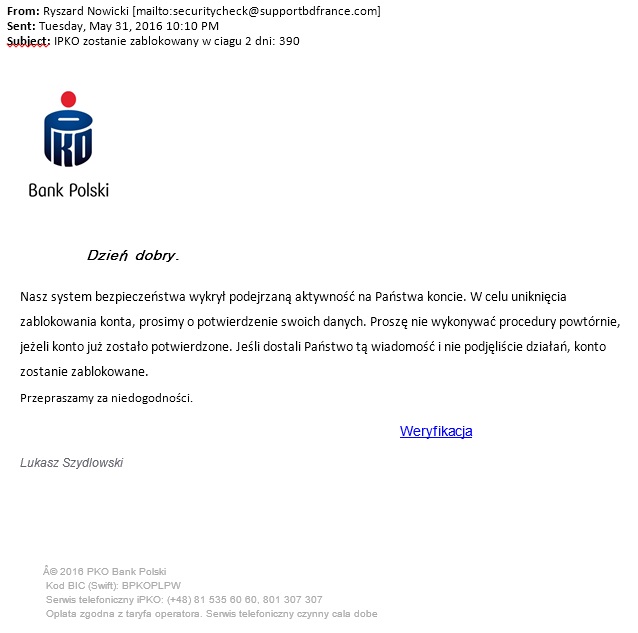

Przykład wiadomości e-mail wysyłanej przez przestępców w celu wyłudzenia poufnych danych

2016-06-01

Ostrzegamy, że rozsyłane są fałszywe wiadomości e-mail, w których hakerzy podszywają się pod Bank i – pod pretekstem konieczności odblokowania zablokowanego dostępu do konta iPKO – proszą o zalogowanie się do serwisu i zachęcają do skorzystania z zamieszczonego w wiadomości linku, w rzeczywistości przekierowującego użytkownika do fałszywej strony Banku.

Zachowaj ostrożność!

Przypominamy, że PKO Bank Polski nie jest autorem tych wiadomości, e-maile rozsyłane są przez osoby podszywające się pod Bank. Prosimy o zachowanie ostrożności i ograniczonego zaufania w stosunku do e-maili, w których znajduje się prośba o skorzystanie z umieszczonego w nich linku. Ostrzegamy, że zawsze są to fałszywe e-maile, mające na celu nie tylko wyłudzenie od odbiorcy danych osobowych lub danych karty, ale także zainstalowanie na jego komputerze lub w telefonie potencjalnie szkodliwych programów podglądających i śledzących jego działania.

Prosimy nie odpowiadać na tego typu e-maile, nie korzystać z podanego linku i nie udostępniać danych osobowych, loginu i haseł do konta, kodów jednorazowych z narzędzia autoryzacyjnego, numeru telefonu komórkowego, danych dotyczących karty płatniczej, itp. Te dane są do wyłącznej wiadomości klientów.

W przypadku skorzystania z linku zawartego w otrzymanej wiadomości i podania jakichkolwiek danych na stronie internetowej przypominającej serwis iPKO, prosimy – skontaktuj się telefonicznie z konsultantem pod jednym z numerów:

- 800 121 121 (numer dla dzwoniących w kraju) lub

- +48 81 535 67 89 (numer dla dzwoniących w kraju, z zagranicy i z telefonów komórkowych).

Pamiętaj o zasadach bezpiecznego korzystania z konta i poufności swoich danych:

- Nigdy nie udostępniaj osobom trzecim swojego identyfikatora, haseł i jednorazowych narzędzi autoryzacji, nie podawaj ich na nieszyfrowanych stronach oraz innych niż strony Banku,

- Nie zapisuj nigdzie haseł ani PIN-u. Otrzymane z banku hasło lub PIN na wydruku, zapamiętaj, a następnie zniszcz.

- Nie przechowuj haseł ani narzędzi autoryzacyjnych w miejscach, w których ktoś mógłby je łatwo znaleźć.

- Nie używaj tego samego hasła, którego używasz do logowania się w banku, na innych stronach internetowych.

- Jeśli zmieniasz swoje hasło, wybierz takie, którego nie można łatwo odgadnąć - niech to będzie kombinacja liter i cyfr.

- Sprawdzaj regularnie wyciągi bankowe, dotyczące transakcji dokonywanych zarówno kartą debetową, wydawaną do rachunku, jak i kartą kredytową.

- Staraj się przy korzystaniu z bankowości elektronicznej używać własnego komputera, a nie komputera w kawiarence internetowej czy innym miejscu publicznym. Zalecamy nie korzystać z bankowości elektronicznej z publicznie dostępnych sieci WiFi.

- Nigdy nie odchodź od komputera, kiedy jesteś zalogowany na swoim rachunku bankowym.

- Upewnij się, że poprawnie wylogowałeś się po zakończeniu działań na swoim rachunku poprzez opcję"Wyloguj".

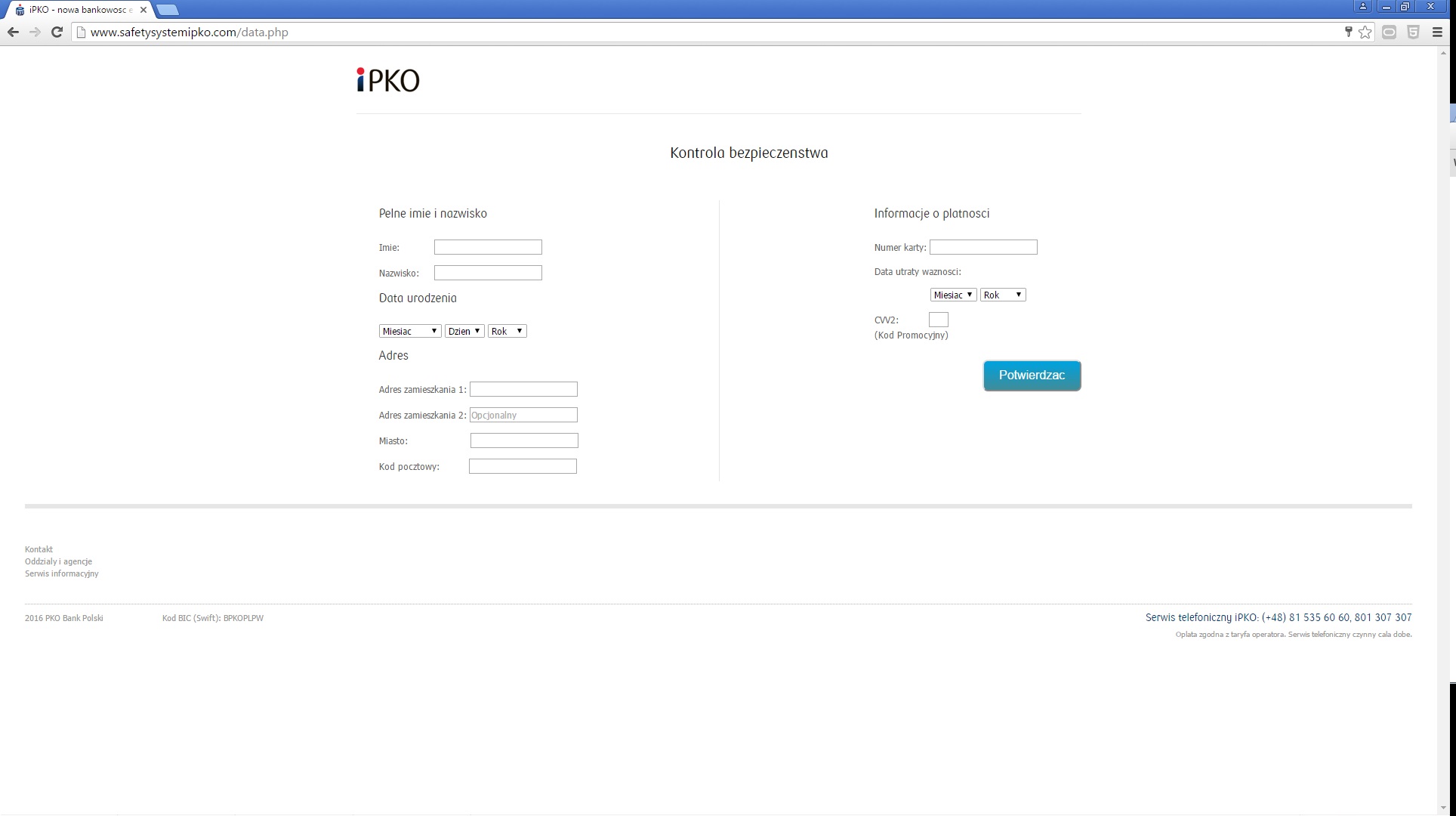

Nowe szkodliwe oprogramowanie – PACCA – dokonujące zmian w certyfikatach SSL

Rada Bankowości Elektronicznej Związku Banków Polskich ostrzega przed nową formą ataku na użytkowników komputerów z systemem Windows. Wykryte złośliwe oprogramowanie o nazwie PACCA wprowadza zmiany w ustawieniach globalnych serwera proxy oraz instaluje złośliwy certyfikat jako zaufany urząd certyfikacji. W ten sposób cyberprzestępcy mogę przekierować dowolną stronę do swojego serwera oraz wygenerować certyfikat, który będzie uznany przez przeglądarkę jako zaufany.

Podczas korzystania z bankowości internetowej należy zwracać szczególną uwagę na certyfikat SSL, którym przedstawia się dana strona internetowa. Poniżej znajdują się przykłady, które uwidaczniają znaczne różnice pomiędzy certyfikatem hakerów a zaufanym.

Źródło: PREBYTES

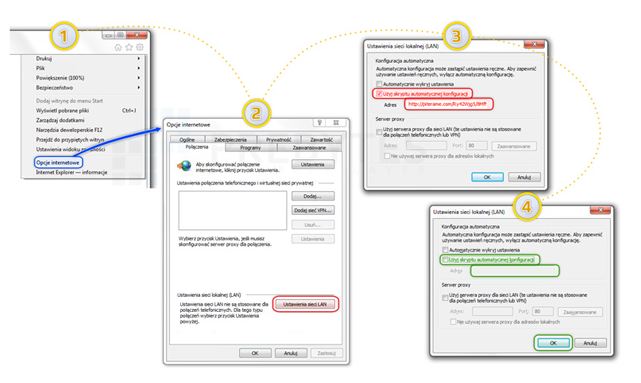

Instrukcja wyłączenia złośliwych ustawień proxy

W celu usunięcia złośliwego przekierowania proxy należy wykonać poniższe czynności:

Źródło: PREBYTES

- Uruchom przeglądarkę internetową Internet Explorer.

- Kliknij przycisk Narzędzia, a następnie wybierz pozycję Opcje internetowe.

- W nowo wyświetlonym oknie wybierz zakładkę Połączenia, a następnie kliknij przycisk Ustawienia sieci LAN.

- Jeśli zaznaczona jest opcja Użyj skryptu automatycznej konfiguracji oraz w polu Adres widnieje adres "http://piterame.com/..." (lub podobny) należy przystąpić do kolejnego kroku. W innym przypadku odstąp przejdź do pkt 7.

- Wyczyść pole Adres, a następnie wyłącz opcję Użyj skryptu automatycznej konfiguracji.

- Wykonane zmiany zatwierdź przyciskiem OK.

- Zamknij otwarte wcześniej okna.

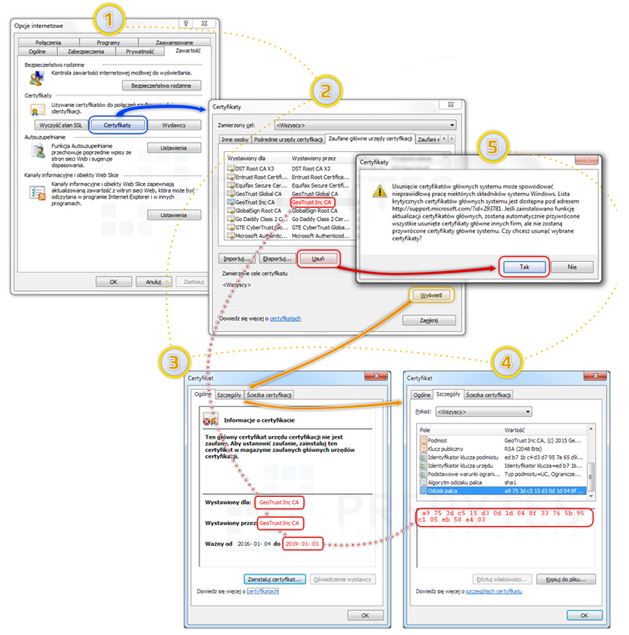

Instrukcja weryfikacji oraz usuwania niezaufanego certyfikatu

Poniżej informujemy, jakie czynności należy wykonać w celu usunięcia niezaufanego certyfikatu.

UWAGA! Podczas wykonywania wymienionych poniżej kroków należy zachować szczególną ostrożność, aby nie usunąć poprawnego certyfikatu.

Źródło: PREBYTES

- Uruchom przeglądarkę internetową Internet Explorer.

- Kliknij przycisk Narzędzia, a następnie wybierz pozycję Opcje internetowe.

- W nowo wyświetlonym oknie wybierz zakładkę Zawartość, a następnie kliknij w przycisk Certyfikaty.

- Następnie należy wybrać zakładkę Zaufane główne urzędy certyfikacji.

- Na wyświetlonej poniżej liście sprawdź czy znajduje się na niej pozycja, która w drugiej kolumnie jest opisana jako "GeoTrust Inc CA", a data wygaśnięcia (3 kolumna) to 2019-01-03.

Jeżeli stwierdzisz, że masz zainstalowany taki urząd certyfikacji należy skontaktować się z bankiem.

UWAGA! Dalsze kroki mogą być wyłącznie wykonywane przez osobę posiadającą odpowiednie kwalifikacje.

- W oknie Certyfikaty wybierz odnaleziony certyfikat opisany jako "GeoTrust Inc CA", a następnie kliknij przycisk Wyświetl.

- W nowo otwartym oknie wybierz zakładkę Szczegóły.

- Na wyświetlonej liście wybierz lewym przyciskiem myszy pole Odcisk palca.

- Poniżej wyświetlona została wartość. Jeśli jest ona następująca: "a9 75 3d c5 15 d3 0d 1d 04 8f 33 76 5b 95 c1 05 eb 58 a4 03" przystępujemy do następnego kroku. W przeciwnym wypadku odstępujemy od dalszych czynności i zamykamy otwarte wcześniej okna.

- Zamknij okno o nazwie Certyfikat i upewnij się, że w zakładce Zaufane główne urzędy certyfikacji jest zaznaczony odpowiedni certyfikat.

- Kliknij przycisk Usuń, a następnie zatwierdzić wybór przyciskiem Tak.

- Należy sprawdzić, czy certyfikat wystawiony dla "GeoTrust Inc CA" o podanym wyżej odcisku palca nie znajduje się już na liście.

- Zamykamy otwarte wcześniej okna.

- Uruchom ponownie przeglądarkę internetową przed ponownym logowaniem do bankowości internetowej.

Nowy schemat ataku na użytkowników bankowości elektronicznej

Informujemy o pojawieniu się nowego schematu ataku na użytkowników bankowości internetowej.

Atak rozpoczyna się od zainfekowania komputera klienta malwarem, dystrybuowanym poprzez spamowe wiadomości e-mailowe, których treść nakłania odbiorcę do otwarcia załącznika, zawierającego w rzeczywistości złośliwe oprogramowanie . Wirus pozwala na zmianę treści wyświetlanych stron internetowych, podmianę numerów rachunków bankowych (np. na stronach sklepów internetowych) oraz przekierowanie na fałszywe strony przestępców. W pliku konfiguracyjnym wirusa zamieszczono m.in. serwis Google Mail – Atak polega na wyświetleniu zalogowanemu użytkownikowi poczty Gmail komunikatu bezpieczeństwa, nakłaniającego do pobrania i zainstalowania aplikacji podszywającej się pod Google Authenticator (jako powód podawana jest rzekoma podejrzana aktywność na koncie użytkownika, np. wykrycie logowań z różnych IP komputerów). W celu umożliwienia instalacji aplikacji ofiara jest proszona o podanie numeru telefonu komórkowego, na który następnie zostaje wysłany SMS z linkiem do pobrania aplikacji (nadawcą wiadomości jest AuthCode). Po pobraniu jej na urządzenie mobilne, imituje ona aplikację Google Authenticator (identyczna ikona). Instalacji dokonuje się ręcznie (zgodnie z udostępnioną instrukcją), a w jej trakcie aplikacji nadawane są uprawnienia administracyjne. Po zainstalowaniu aplikacji oraz aktywowaniu uprawnień administracyjnych, instrukcja nakłania użytkownika do uruchomienia aplikacji Gmail na urządzeniu mobilnym. Wyświetlony ciąg cyfr należy wprowadzić w przeglądarce, w której klient jest zalogowany do poczty Google Mail. Wprowadzenie kodu służy potwierdzeniu infekcji: dzięki temu cyberprzestępcy zyskują pewność, że telefon został skutecznie zainfekowany i znajduje się pod ich kontrolą.

Funkcjonalność złośliwej aplikacji umożliwia m.in.:

- przesyłanie/odbieranie/edytowanie/usuwanie wiadomości SMS i MMS,

- przekierowanie/odbieranie połączeń bez wiedzy użytkownika telefonu,

- dostęp do skrzynki kontaktów,

- zmianę ustawień telefonu,

- monitorowanie aktywności użytkownika urządzenia, na którym jest zainstalowana,

- uruchomienie ataku, mającego na celu wyłudzenia danych karty kredytowej (np. po uruchomieniu Google Play),

- zablokowanie możliwości uruchomienia niektórych aplikacji (w tym programów antywirusowych).

Pamiętaj:

- W trosce o ochronę przed wyłudzeniem poufnych danych i innymi oszustwami internetowymi korzystaj tylko ze stacji roboczych wyposażonych w program antywirusowy, przeprowadzaj jego bieżące aktualizacje i systematycznie skanuj nim komputer.

- Korzystając z bankowości elektronicznej, staraj się używać komputera osobistego, unikaj komputerów w kawiarenkach internetowych czy innych miejscach publicznych, a także z ogólnodostępnych sieci WiFi.

- Chroń swój program pocztowy przed przychodzącym spamem – fałszywe wiadomości e-mail to jedna z najpopularniejszych dróg infekowania komputerów użytkowników złośliwym oprogramowaniem, umożliwiającym kradzież poufnych danych, a nawet realizację nieuprawnionych operacji z rachunku bankowego. Jeśli wiadomość e-mail wzbudza Twoje podejrzenia – nie klikaj w załączone linki i nie otwieraj załączników.

- Nie instaluj na urządzeniach, które wykorzystujesz do obsługi rachunków bankowych, oprogramowania pochodzącego z nieznanych źródeł.

Uwaga na próby wyłudzenia kodów z narzędzia autoryzacyjnego pod pretekstem aktywacji usługi moneyback (zwrotu części wydatków).

Informujemy o pojawieniu się nowej formy ataku na użytkowników bankowości internetowej.

Najnowszy atak podzielony jest na dwa etapy. W pierwszym kroku dochodzi do zainfekowania komputera (zainstalowania złośliwego oprogramowania) poprzez otwarcie załącznika wiadomości e-mail. Nadawcą takiej wiadomości są najczęściej rzekomi notariusze bądź instytucje handlowe. Następnie przy próbie zalogowania się klienta do serwisu bankowości elektronicznej, zainstalowany wcześniej wirus, podmienia stronę logowania na fałszywą, w ten sposób wyłudzając dane do logowania. Po zalogowaniu na fałszywej stronie klient jest zachęcany do aktywacji bezpłatnej usługi moneyback (zwrotu części wydatków).

Dokończenie aktywacji usługi wymaga podania kodu z narzędzia autoryzacyjnego klienta, co ma na celu wyłącznie wyłudzenie kodu autoryzacyjnego. Podanie danych autoryzacyjnych prowadzi w rzeczywistości do realizacji nieuprawnionej transakcji z rachunku klienta.

Pamiętaj:

- W trosce o ochronę przed wyłudzeniem poufnych danych i innymi oszustwami internetowymi korzystaj tylko z komputerów wyposażonych w program antywirusowy, przeprowadzaj jego bieżące aktualizacje i systematycznie skanuj nim komputer.

- Korzystając z bankowości elektronicznej, staraj się używać komputera osobistego, unikaj komputerów w kawiarenkach internetowych czy innych miejscach publicznych, a także z ogólnodostępnych sieci WiFi.

- Chroń swój program pocztowy przed przychodzącym spamem – fałszywe wiadomości e-mail to jedna z najpopularniejszych dróg infekowania komputerów użytkowników złośliwym oprogramowaniem, umożliwiającym kradzież poufnych danych, a nawet realizację nieuprawnionych operacji z rachunku bankowego. Jeśli wiadomość e-mail wzbudza Twoje podejrzenia – nie klikaj w załączone linki i nie otwieraj załączników.

- Nie instaluj na urządzeniach, które wykorzystujesz do obsługi rachunków bankowych, oprogramowania pochodzącego z nieznanych źródeł.

- Każdorazowo po otrzymaniu autoryzacyjnego kodu SMS zweryfikuj zgodność danych w nim zawartych z dyspozycją, którą zamierzasz wykonać!

| Pamiętaj! Jeżeli cokolwiek wzbudzi Twój niepokój skontaktuj się telefonicznie z konsultantem pod jednym z numerów: 800 121 121* (numer dla dzwoniących w kraju) lub +48 81 535 67 89* (numer dla dzwoniących w kraju, z zagranicy i z telefonów komórkowych). |